Már a LinkedInen is átvernek

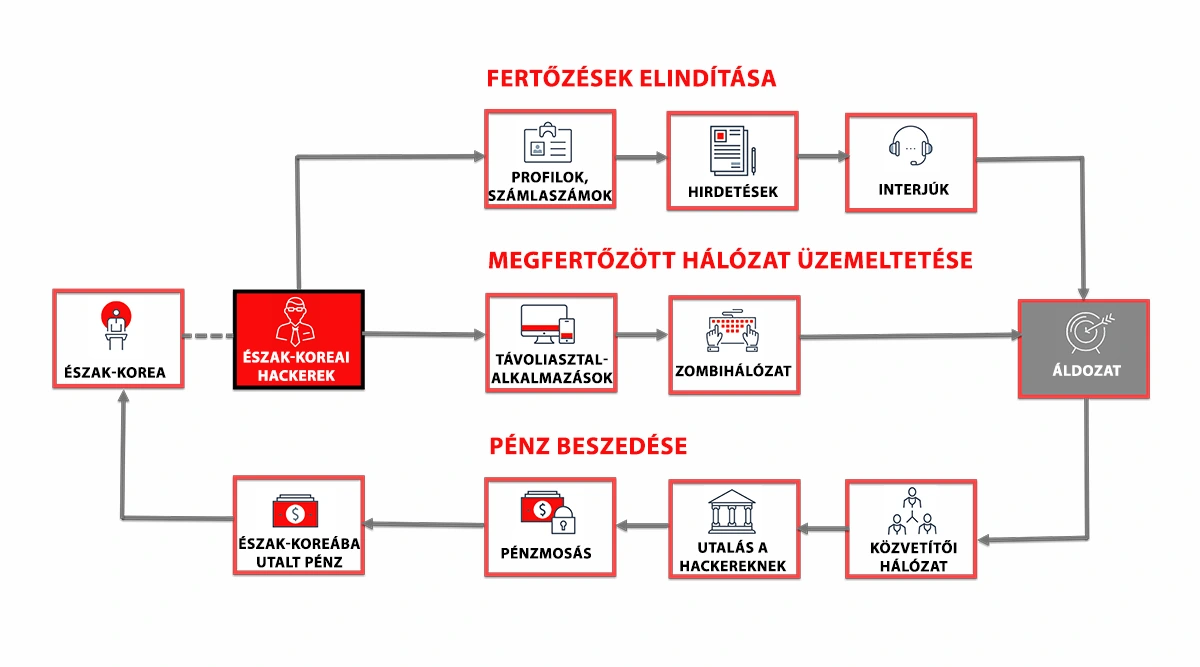

Az észak-koreai Sapphire Sleet hackercsoport a becslések szerint 10 millió dollárt csalt ki LinkedIn- és befektetési csalások segítségével.

A megállapítás a Microsofttól származik, a cég elemzői több kampányt is megfigyeltek, amelynek során a szankciókkal sújtott ország – feltehetően állami kötődésű – hackercsoportjai hamis profilokat hoztak létre a LinkedInen, majd toborzókat és álláskeresőket céloztak meg ezek segítségével.

A hackerek hamis készségfelmérő portálokat hoztak létre – gondoljunk itt akár általános intelligenciatesztekre, akár valamilyen speciális ismerettel kapcsolatos tesztekre, nyelvi felmérőkre –, és ezeket használták az áldozatok gépének megfertőzésére.

Ha valaki jelentkezni szeretett volna egy meghirdetett állásra, elirányították, hogy töltse ki a teszteket, ehhez pedig az operációs rendszerétől függően egy AppleScript (.scpt) vagy Visual Basic Script (.vbs) fájlt is küldtek neki, amely látszólag a teszt futtatásához volt szükséges.

A szkripteket azonban rosszindulatú programokat telepítésére használták, majd a gépekről hitelesítő adatokat és kripotvaluta-pénztárcákat loptak. Mindehhez a hackerek befektetési bankok és pénzügyi szolgáltatók toborzást végző HR-munkatársának adták ki magukat a LinkedInen.

Az észak-koreai hackerek másik módszere, hogy a közösségi portálon kockázati tőkésnek adták ki magukat, majd befektetésre váró kis- és középvállalatok ügyvezetőjével szerveztek le online találkozókat. Amikor az áldozat megpróbált csatlakozni az értekezlethez, hibaüzenet jelent meg számára, és a probléma elhárításához őt is egy (fertőzött) kód telepítésére kérték.

A kampányban szerepet játszottak más országban üzemeltetett észak-koreai fedőcégek is, amelyeken keresztül a beavatott vagy éppen mit sem sejtő alkalmazottak bankszámlákat nyitottak és telefon-előfizetéseket kötöttek.

Egyes esetekben a hackerek olyan mesterségesintelligencia-platformokat is használtak, mint a Faceswap, hogy minél meggyőzőbb, professzionális megjelenésű LinkedIn-profilokat hozzanak létre, és a Microsoft beszámolója szerint a hanghívások során már hangmódosító, hangváltó szoftvereket is használnak.

Hogyan védekezhetünk az ilyen csalások ellen?

A G DATA arra figyelmeztet, hogy a gépünkre ne telepítsünk ismeretlen helyről származó szoftvereket, kódokat, akkor sem, ha ezt kérik tőlünk. Egy valódi képességfelmérő futtatásához nem szükségesek pluszprogramok, ezek szinte minden esetben úgy vannak elkészítve, hogy kompatibilisek legyenek az elterjedt böngészőkkel.

Ne adjunk távoli hozzáférést a gépünkhöz ismeretlen terméktámogatási csapatnak sem, mert ilyenkor kikerül a kezünkből az irányítás, és a gépünkre rejtett kártevők települhetnek.

Végül ellenőrizzük a felkeresett weboldalak webcímét, különösen a címben szereplő utolsó pont előtti és utáni részt. A www.cegneve.atveres.com domain például az atveres.com oldalhoz tartozik, és a cegneve.hu.atveres.com is ugyanide tartozik. A fontos információ mindig az utolsó pont előtt és után van közvetlenül. A pont előtti rész mutatja a webcímet, a pont utáni rész pedig azt, hogy milyen országhoz (vagy domaintartományhoz) tartozik az adott domain. A bankneve.hu/atveres így valódi weboldal a példában, amelyen a bank tájékoztatja az internetezőket a nevében elkövetett átverésekkel kapcsolatban.