Miért nem elég a titkosítás?

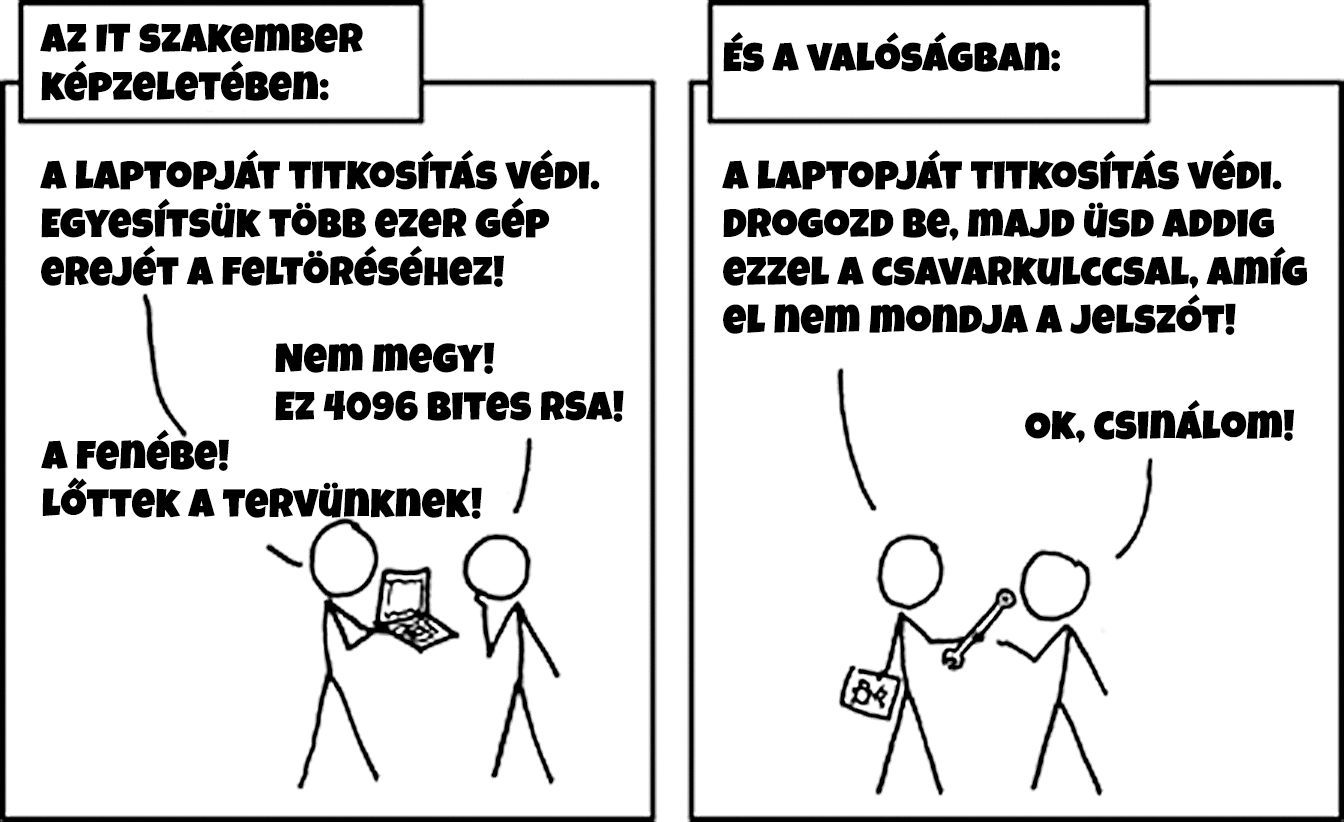

Az adathordozók leselejtezésekor még a titkosított merevlemezeket is fertőtlenítsük felülírással, ha nem szeretnénk, hogy adataink illetlenek kezébe kerüljenek. Mindezt nem azért mondjuk, mert úri huncutságnak tartjuk a titkosítást: a titkosításhoz használt jelszó zsarolással, fenyegetéssel megszerezhető, illetve a titkosítási eljárásokról időről-időre kiderül, komoly biztonsági rés tátong rajtuk.

Amikor adathordozók leselejtezéséről van szó, sok cég azt gondolja, nyugodtan megszabadulhat attól a számítógéptől, melyeknek a teljes merevlemezét titkosították. Mi azonban ezt nem így gondoljuk: aki biztosra akar menni, a korábban titkosított merevlemezeket is felülírással fertőtleníti leselejtezés előtt.

Nem felesleges úri mulatság

Először is szeretnénk leszögezni, hogy titkosítás pártiak vagyunk, és cikkünkkel nem azt szeretnénk állítani, hogy a merevlemezek és más adathordozók titkosítása felesleges úri mulatság. Az a tény, hogy egyre többen tudatosan kezelik adataikat. Ez nemcsak a jövő év májusában életbe lépő, gigabírsággal fenyegető GDPR hatásának köszönhető, hanem annak, hogy a fiatalabb cégvezetők jártasabbak az informatika világában. Ha a szenzitív adatokat titkosítva tároljuk, akkor picit nyugodtabban alszunk. De csak picit, hiszen a jelszó ismeretében a titkosítás feltörhető, a jelszó pedig zsarolással, fenyegetéssel, social engineering módszerekkel megszerezhető.

Komoly biztonsági rések

Másodsorban az is gondot jelent, hogy a titkosítási eljárásokról időről-időre kiderül, komoly biztonsági rés tátong rajtuk. Vegyük például a Windows operációs rendszerekbe alapból beépített Bitlocker titkosítási eljárást. Október közepén kiderült, hogy egy firmware-beli hiba miatt gyenge, könnyen feltörhető titkosító kulcspárokat generált a rendszer. Mivel ezt a kulcsot egy TPM (Trusted Platform Module) chip generálja, a beépített firmware-t nehéz frissíteni – már, ha valaki egyáltalán veszi a fáradtságot és frissíteni szeretné a rendszert. Ezen a linken lehet megnézni, hogy a különböző Windowst futtató hardverekhez honnan és hogyan kell a frissítést telepíteni.

Korábban hiba csúszott az igencsak népszerű Western Digital merevlemezek titkosítási eljárásába is, erről egy teljes tanulmány készült. A dolgozat több alapvető biztonsági hibát is felsorol, de egyet, röviden leírva: a G DATA blog olvasói számára ismert sózás módszerével erősíthető egy jelszó, így a 123456 jellegű jelszavakat nem fejtik meg könnyen a hekkerek; a WD merevlemezei sózáshoz három betűből álló, nem módosítható karaktert használnak: WDC.

És hogy egy harmadik példát is említsünk: a sajtóban folyamatosan szalagcímeket produkáló Panama dossziék több mint 2 Tbnyi adatát franciák fejlesztette friss titkosító algoritmussal, a VeraCrypt-tel védték meg. Ez az új algoritmus a korábban széles körben használt, ám több sebből vérző TrueCrypt-tet helyettesíti. A VeraCrypt hibái még nem ismertek, de mivel a fejlesztők is emberből vannak, ez csak idő kérdése.

Fertőtlenítsünk felülírással!

Ezért fontos, hogy a különböző adathordozók titkosítása mellett az adathordozókat felülírással is fertőtlenítsük minden olyan esetben, amikor azok elhagyják a szervezetet – legyen az a végleges leselejtezés vagy egy számítógép szervizelése. Ebben pedig a Blancco adattörlési megoldásai tudnak segítséget nyújtani.

11 Comments

Searching to Pandora.. 🙂

Csavarhúzó, kalapács…

Az sem hiteles, sem megbízható nem lesz…

??? Le akarod selejtezni a merevlemezt, nem? Vagy még el akarod adni? Vagy most akko’ mi van? Nem vágom.

Egy otthoni felhasználó számára a kalapács és a fúró elegendő biztonságot nyújt, ebben igazad van. A vállalatokra viszont szabványok vonatkoznak, és auditálható megoldásokat kell alkalmazniuk. Erre vannak olyan speciális, jegyzőkönyvező alkalmazások, amik rendelkeznek a megfelelő (pl. NATO) minősítésekkek is..

Nekem tetszik, amit írsz (már, ha lehet tegeződni) és mind igaz is, de úgy érzem, hogy illetlen dolog összehasonlítani egy NATO „adathalmazt” bármilyen Magyarországon működő vállalkozás adataival. A személyhez fűződő információk természetesen érzékeny adatok, azokat jogszabály is igen erősen körülbástyázza, tehát arról valóban gondoskodni kell, hogy ha továbbadom az adathordozót, arról ne lehessen kinyerni utólag a személyhez fűződő adatokat. Ennek a legegyszerűbb megoldása, pl. ha felülírom irreleváns adatokkal az adathordozót. Ez nem egy nagy „wasistdas”, egy kezdő felhasználó is megérti, és végre tudja akár manuálisan is hajtani. Természetesen, mint minden munkafolyamatot, ezt is dokumentálja a cég, hiszen, a következő lépésben ki fogja vezetni az eszközt pl. a tárgyi eszköz nyilvántartásából. Ez szerintem a legkisebb méretű és infrastruktúrájú cégnél is így működik. Hogy azután mit csinál vele, éppen áthajt autójával ezen az adathordozón pl. az ügyvezető, már másodlagos szempont (hiszen nincsen rajta „érzékeny” adat). A cikkben megfogalmazott titkosítás és egyéb futurisztikus megoldások említését meglehetősen érdekesnek találom, mert – szerintem – nem életszerűen gondolkozik az, aki ilyen módját választja az adathordozókon lévő adatok „eltüntetésének”. Szerintem kifejezetten destruktív az ilyen (lehet, hogy vállalati rendszergazdák?) hozzáállás mind a cég felé, mind pedig az alkalmazó saját mag irányába. Azt is írhatta volna valaki a cikkbe (nem tudom ki követte el), hogy selejtezés után fegyveres őrökkel biztosítjuk ezeket az eszközöket… Ja, és végül, a „minősített” szóhoz még, hogy ezek a „minősítések” mind-mind azoknak a szervezeteknek, cégeknek a saját protokolljai, akik megrendelik a megsemmisítést, szóval ez sem egy általános, mindenkor és mindenre vonatkoztatható „szabvány” (természetesen van minimális jogszabályi környezet, aminek meg kell felelni).

G Data Magyarország Nem fúró, csavarhúzó!

I. eset

1. Szétcsavarozom a HDD-t.

2. Kiveszem a korongot.

3. Azt szétba**zom kalapáccsal.

4. Erről felveszek egy jegyzőkönyvet

5. Kivezetem a tárgyi eszköz nyilvántartásból (bár mondjuk ez már könyvelés)

= ezeket az adatokat az életben nem fogja ellopni senki

———————————–

II. eset

1. Veszek egy ilyen Blancco törlőszoftvert

2. Végigvárok két és fél óra merevlemez-rejszolást alaphangon

3. Elvileg valamit csinált a progi…

4. Berakom a szekrénybe az elvileg felülírt, leselejtezett merevlemezt

= ??? Hát ha én vagyok a főnök, nálam úgy csináljuk, ahogy az első esetben vázoltam. Szarok a rossz előírásokra! 😀 Én tuti nem kockáztatnék.

Valóban, az általad leírt módszer is biztosnak tűnik, és a jogszabályi előírásoknak is megfelel (ha felveszel jegyzőkönyvet).

Van még low level format is

Wipe infó több menet

Vajon a magyarországi vállalkozások hány százalékának van a birtokában jelentékeny, magasabb összeget érő “szenzitív”, üzletileg releváns, a konkurensekkel szemben kifejezetten előnyöket biztosító adata a birtokában? 😀 Mert, ugye, a személyes dolgunkat nem a céges masinánkon intézzük…