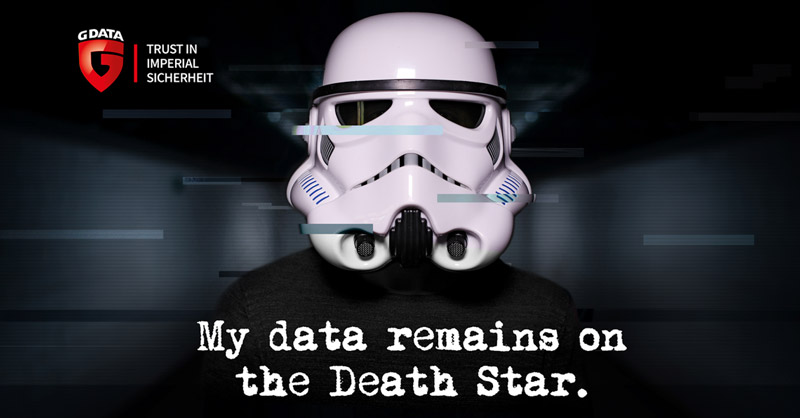

A Galaktikus Birodalom adatbiztonsága

A Star Wars-sorozat klasszikus példája annak, hogyan nem szabad az adatszivárgást kezelni. A Birodalom fájdalmasan nincs tudatában, hogyan is működik az adatbiztonság, így a problémákra adott válaszaik is elmaradnak az ideálistól.

Az adatbiztonság olyan gyakran sérült a Star Wars-sorozat történetében, hogy nehéz kiemelni egy konkrét esetet. Ezért csak felvillantom azokat a fontosabb helyzeteket, amikor az teljesen csődöt mondott.

Első érvényes tanácsként azt mondom, ne öljük meg a hírnököt, ez a mozivásznon kívüli életben eléggé sok kellemetlenséggel jár: sok a papírmunka, és többéves kényszerpihenőt is ki kell vennünk. Könnyen a hírnök szerepében találhatjuk magunkat, amikor vezetőnknek el kell magyaráznunk, a webáruházat muszáj volt lezárni, hiszen folyamatos támadás alatt állt a szerver. Vagy mi jelezzük, valakinek sikerült ellopnia az új vállalati székhely titkos építési dokumentációját a céges szerverekről. IT menedzserként jellemzően nem a mi hibánk, hogy az IT biztonságra már nem jutott pénz, a webáruház karbantartásához szükséges három új alkalmazottat nem vehettünk fel, és az antivírus-megoldás licencének megújítási költségeit immár negyedik hete nem sikerül aláírni. De mégis, mi állunk a főnök előtt, és minket hibáztatnak a gondokért.

Ha a másik oldalon lennénk, hallgassuk meg munkatársainkat, és ne bennük keressük a hiba okát. Nem egyszerű őszinte hírnököket találnunk, becsüljük meg ezt a tulajdonságot bennük. Minden elismerésen Kylo Rennek, aki csak az iroda bútorzatát tette tönkre, és nem azt a tisztet, aki az elszökött fogolyról hozta a hírt. Azok a tisztek, akik Kylo Ren példaképe alatt szolgálták, sokkal rosszabbul jártak, a rossz hír egyenlő volt a halállal. Az is beszédes, ahogy a soron következő ember arcára már akkor kiül a félelem, mikor elődje testét kivonszolják.

Ha valami nem működik, akkor nem működik, engedjük el. Nincs helye a terveinkben! Hogy a mozifilmnél maradjunk: a Rosszfiú elrabolta a Hercegnőt, mert egy rabszolgát/feleséget kívánt magának. Azonban a hercegnő szívesebben lovagolna vagy jótékonykodna, bármi is az, amit a nemesi származású emberek szabadidejükben tesznek. A hercegnő ezért foggal-körömmel harcolt a fogva tartása ellen. Ez olyan, mintha egy óriáskaktuszt ölelgetnénk: soha sem lesz kellemes. (Még akkor sem, ha pillanatnyilag jó ötletnek tűnt.) Az okos válasz erre az lenne, hogy elengedjük. A Rosszfiú viszont mit tesz: vasláncon tartja, trófeaként. Vigyázzunk, mert az a lánc könnyen a mi nyakunk köré tekeredhet. Csak úgy mondom.

Ahhoz, hogy jobb főhősök lehessünk, kilenc tippet szedtem össze:

1. Ne dicsekedjünk

Mindenki tudja, hogy védelmi és akciótervünk tökéletes. Ez nem azt jelenti, hogy mindenkinek (főleg az ellenfeleinknek) hallani is kell őket.

2. Avassunk be más embereket is a tervezésbe

Ha magunk tervezünk meg mindent, biztos kihagyunk valamit. Ha kikérjük mások véleményét, az nem a hozzá nem értés vagy gyengeség jele, sőt, ellenkezőleg.

3. Teszteljük, vizsgáljuk a biztonságot rendszeresen

Lehet, hogy IT biztonsági rendszerünk ellenáll egy hurrikánnak vagy földrengésnek, de ha egy besétáló idegen egy biztosíték kiiktatásával lekapcsolhatja az áramot, akkor gondban vagyunk.

4. Ne lőjük le a hírnököt

Ha mindenki fél elmondani a problémát, akkor nagy valószínűséggel a hozzánk eljutó információ nem lesz teljes. Így mire megértjük a problémát, az eszkalálódik, noha előtte már másoknak lett volna lehetősége a megoldás megtalálására.

5. Ne kést vigyünk a pisztolypárbajra

Ha vannak megfelelő, bejáratott eszközeink, melyek a problémát megoldják és a fenyegetettséget elhárítják, használjuk őket. Amikor védekezésről van szó, érdemes nagyban kezdeni ahelyett, hogy kisebb eszközök arzenálján rágjuk át magunkat, időt és pénzt veszítve. Valamire egy másik legendás főhős, Indiana Jones is megtanított: ha ellenfelünk szablyával támad ránk, használjuk a kezünkben lévő pisztolyt. Legyünk gyorsak.

6. Ha valami nem úgy működik, ahogy kellene, szabaduljunk meg tőle

Ha egy eszköz vagy alkalmazás nem rendeltetésszerűen működik, első körben alaposan vizsgáljuk meg, hogy meg lehet-e javítani a küldetés veszélyeztetése nélkül. Nem érdemes érzelmi, politikai okokból, megszokásból ragaszkodni hozzá. A megbízhatatlan eszközt, megoldást ki kell cserélni, de készüljünk fel kemény harcra, a megszokás miatt nagy lesz az ellenállás.

7. A fizikai biztonság is fontos

Hiába minden drága és csillogó eszköz és megoldás, ha bárki egy kis álcázással beröpülhet az adatközpontunkba, majd akadály nélkül kihuzigálhatja a titkos terveinket tartalmazó adathordozókat. Szerencsére még nem gyártanak olyan okos droidot, amelyik csak begurul valahova, majd csatlakozik egy nyilvános adatporthoz, ahonnan mindent letölt. És ezen a ponton titkosításról még nem is beszéltünk.

8. A technológia nem csodafegyver

Büszkék lehetünk az általunk kiépített technológiai terrorra, de ne felejtsük, kétélű fegyverrel állunk szemben. Megoldást jelent egy problémánkra, miközben újakat generálhat. A technológia a biztonság megteremtője, de nem helyettesít mindent – ezt még Vader is így gondolta.

9. Ne tároljuk a már nem szükséges adatokat

Egy tervrajz vagy térkép gondot okozhat, ha idegen kezekbe kerül. Ezért minősített adattörlési megoldással töröljük a leselejtezni kívánt adathordozókat, szervereket, a már nem szükséges virtuális gépeket és nem használt logikai meghajtókat.

Szerző: Tim Berghoff, a G DATA adatbiztonsági szakértője