Egy DNS sérülékenység kiterjedt DDoS támadásokhoz vezethet

Izraeli kiberbiztonsági kutatók fedezték fel azt a DNS protokollt érintő hibát, melynek kihasználásával széles körű szolgáltatás megtagadásos támadásokat (DDoS) lehet indítani a megcélzott weboldalak ellen.

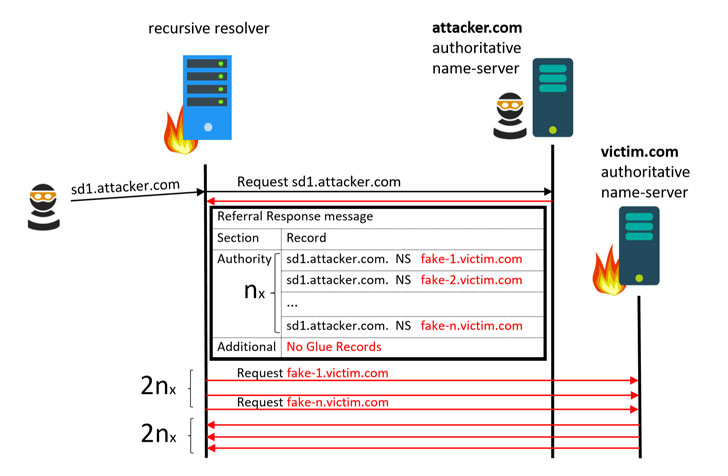

Az NXNSAttack nevű hiba lényege, hogy arra kényszeríti a DNS kéréseket feloldókat, hogy több és több DNS lekérdezést indítsanak a támadók által kiválasztott weboldal ellen, és ezzel vélhetően annyi forgalmat generálnak, hogy a legitim kéréseket már nem tudja kiszolgálni.

A kutatók szerint a tipikus, kéréseket feloldó folyamatban a név szerverek IP címének proaktív feloldása miatt a gyakorlatban 1620-szor több üzenetet váltanak, mint amennyi az elmélet szerint elvárható. Ez a nem túl hatékony működés a kutatás szerint webforgalmi dugó kialakulásához vezethet, és felhasználható az rekurzív feloldók (resolvers) és az irányadó szerverek elleni támadásban.

A NXNSAttack hiba napvilágra hozatala óta az internet infrastruktúrájáért felelős vállalatok (Cloudflare, Google, Amazon, Microsoft, Oracle tulajdonában lévő Dyn, Verisign és IBM Quad9) már frissítették szoftvereiket. Erősen ajánlott, hogy azok a hálózati adminisztrátorok, akik saját DNS szervereket működtetnek frissítsék a legutóbbi verzióra saját DNS feloldó szoftvereiket.