Új adatlopó a láthatáron

A G DATA egy új adatlopó alkalmazást fedezett fel. Az Ailurophile Stealer-t PHP-ben kódolták, és a forráskód vietnámi származást jelez. A kártékony keretrendszert előfizetéses modellben értékesítik, saját weboldalán keresztül. A kiberbűnözők személyre szabhatják, és rosszindulatú programokat generálhatnak a segítségével.

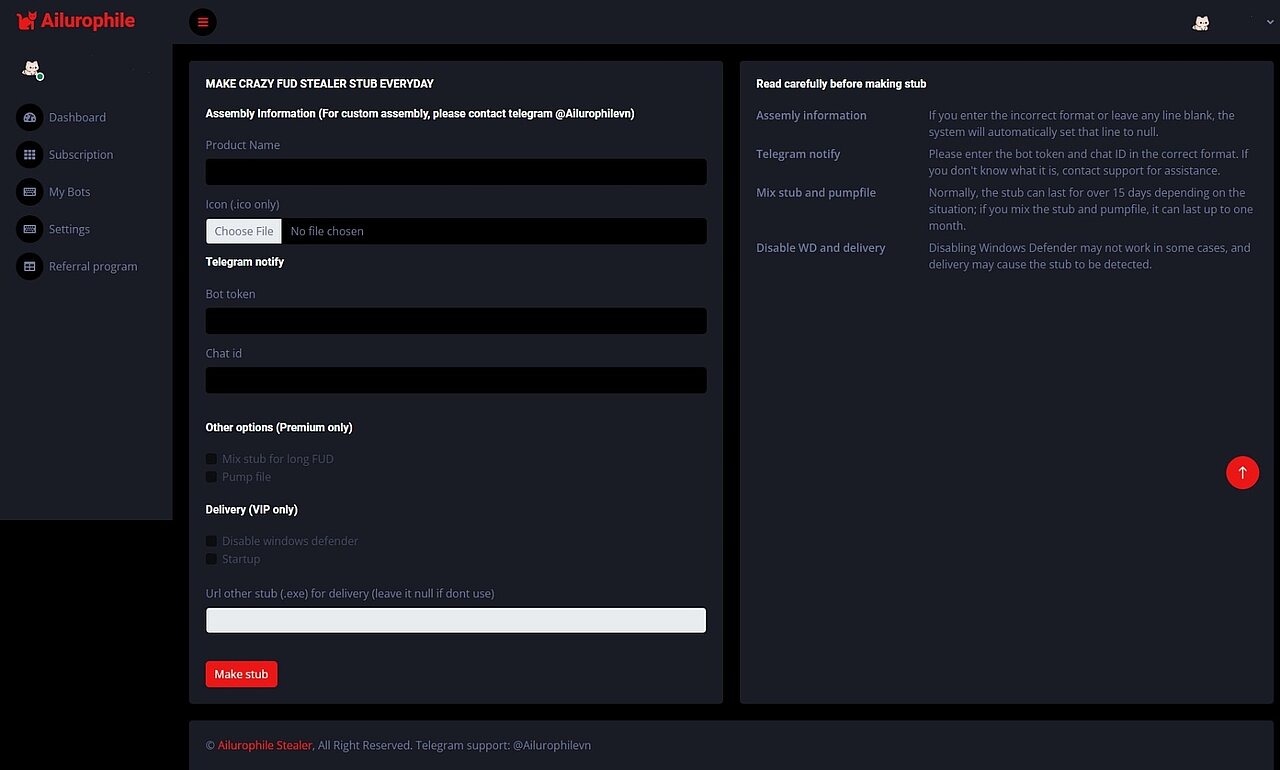

Az adatlopó webes paneljén keresztül bepillantást kapunk a keretrendszer működésébe, amely számos lehetőséget kínál kártevők létrehozására. Bizonyos funkciók csak „magasabb szintű” előfizetéssel rendelkező felhasználók számára érhetők el. A testreszabási lehetőségek közé tartozik a rosszindulatú program elnevezése, egy ikon kiválasztása és a Telegram csatorna beállítása, amely értesítéseket kap, ha sikeres információlopás történt. A további lehetőségek közé tartozik a kártevő észlelésének megnehezítése, a Windows Defender letiltása és egy extra rosszindulatú komponens telepítése egy megadott URL-ről.

Mindez jól illusztrálja, hogyan működik jelenleg a kártevők piaca: csak maroknyian fejlesztenek kártékony keretrendszereket, majd ezeket felhőalapú szolgáltatásként bérbe adják különböző bűnözőcsoportoknak.

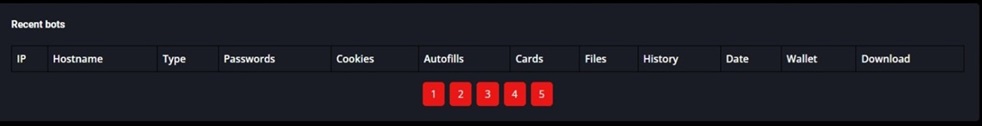

A panel következő része összefoglalót mutat arról, hogy mely gazdagépek fertőződtek meg, és megjeleníti az előfizető számára ellopott információk mennyiségét.

Viszi a jelszavakat és a kártyák adatait

A megtámadott böngészők közé tartozik a Chrome, az Edge, a Brave, a Yandex, az Opera és a CocCoc. A létrehozott kártevők a következő információkat lophatják el ezekből:

- Automatikus kitöltési információk

- Sütik

- Tárolt jelszavak

- Böngészési előzmények

- Tárolt hitelkártyaadatok

- Tárcaadatok a böngészők pénztárcabővítményeiből

Ezenkívül a rendszerrel létrehozott rosszindulatú programok olyan fájlokat lopnak el, amelyek a nevükben meghatározott kulcsszavakat tartalmaznak, adott kiterjesztéssel rendelkeznek, és a könyvtárak egy meghatározott csoportjában találhatók.

A kártékony keretrendszer technikai áttekintése

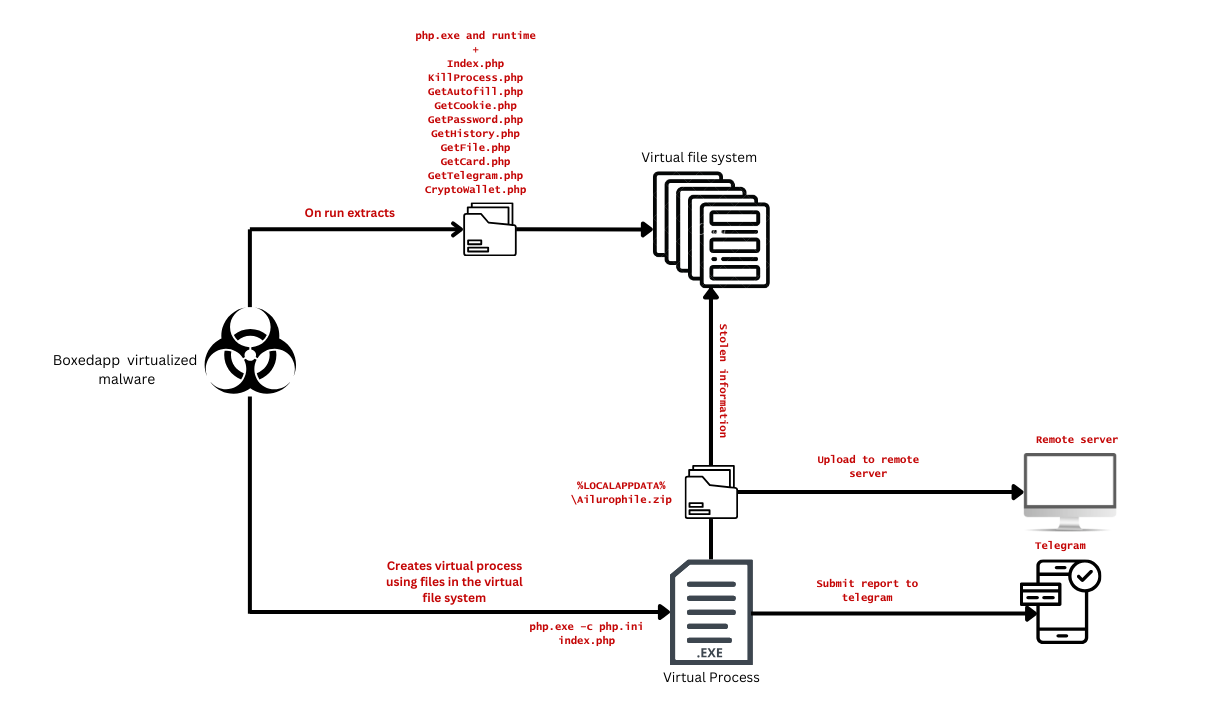

Az Ailurophile Stealer egészében PHP-ben van megírva. Ez megköveteli, hogy az áldozat gépe képes legyen PHP-kód futtatására, ami nem szokásos eset. Ezért a rosszindulatú program egy végrehajtható fájlba kerül egy kereskedelmi forgalomban kapható, harmadik féltől származó „ExeOutput” nevű szoftver segítségével. A rosszindulatú programot emellett virtualizálják a BoxedApp segítségével, egy szintén kereskedelmi forgalomban kapható szoftverrel.

A BoxedApp egy önállóan végrehajtható állomány létrehozására szolgál, amely saját virtuális fájlrendszerrel, virtuális nyilvántartással és folyamatokkal is rendelkezik. A BoxedApp alkalmazáskód elfogja az alkalmazásból érkező I/O- és egyéb rendszerhívásokat, és átirányítja azokat az általa létrehozott megfelelő virtuális entitásokhoz. Amikor a rosszindulatú program fut, a BoxedApp alkalmazáskód lefut, és kibontja a szükséges fájlokat a virtuális fájlrendszerbe (a fájlok ebben az esetben memóriarezidensek). A fájlok tartalmazzák a PHP feldolgozó modulját és a futtatáshoz szükséges fájlokat, valamint a konfigurációs és a kártékony összetevőket.

Ezekután a kód összegyűjti a felhasználói adatokat, beleértve az IP-címet, a gazdagép nevét, az operációs rendszer adatait és a gép architektúráját. Érdekes mappákat, fájlnév-kulcsszavakat, fájlkiterjesztéseket, pénztárcaadat-könyvtárakat és böngészőútvonalakat keres a gépen. Ezután kezdeményezi a hitelkártyaadatok, a sütik, a böngészési előzmények, az automatikus kitöltési információk és a pénztárcaadatok összegyűjtését. Az összegyűjtött információkat tömöríti, és feltölti a konfigurációban megadott távoli szerverre.

A G DATA a kártevő technikai leírásában további részleteket is megad, amelyek elsősorban a kiberbiztonsággal foglalkozó szakemberek számára érdekesek.