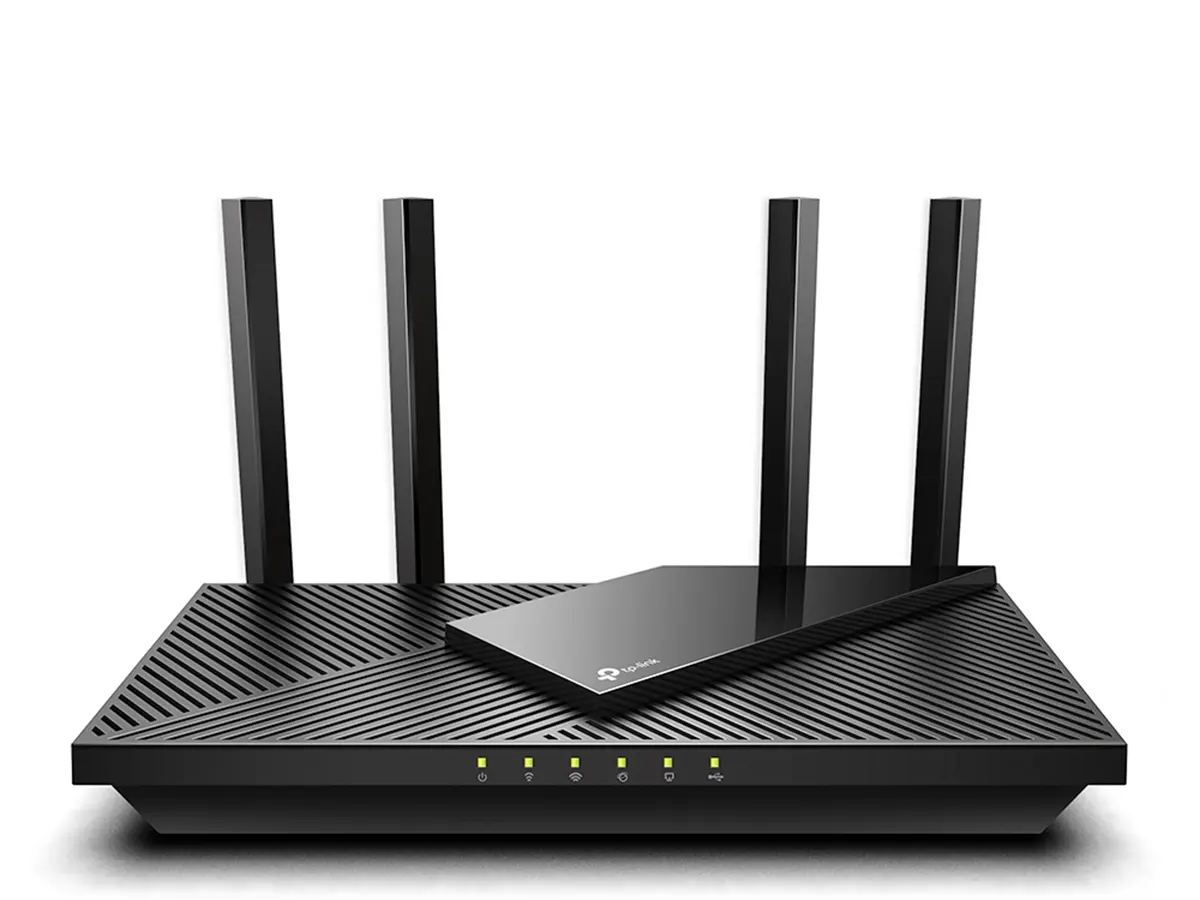

Több ezer TP-Link router került botnet hálózatba – Európai felhasználók is érintettek

Az elmúlt hetekben komoly fenyegetésre derült fény: több ezer TP-Link márkájú Wi-Fi router vált kiberbűnözők eszközévé világszerte, köztük Európában is. A támadók a sebezhető eszközöket úgynevezett „botnetbe” vonták be – ezek segítségével malware-eket terjesztenek, adatokat gyűjtenek, vagy más hálózatokat támadnak.

A biztonsági kutatók szerint a bűnözők a következő TP-Link modelleket használták ki:

- TP-Link Archer AX21 (AX1800)

Ez a modell a CVE-2023-1389 nevű távoli kódfuttatási (RCE) sérülékenység miatt vált célponttá. A botnet, amely a Ballista nevet kapta, már több mint 6 000 ilyen eszközt fertőzött meg, főként az Egyesült Királyságban, Lengyelországban, Bulgáriában, Törökországban és más európai országokban. - TP-Link WR841N

Ez az egyik legelterjedtebb belépő szintű router. Régebbi firmware-verzióin keresztül a támadók távoli parancsokat futtathattak, így ez is több botnet – köztük a Quad7 és CovertNetwork – célpontjává vált.

Hogyan történik a fertőzés?

A támadók automatizált eszközökkel keresik az internetre kötött, gyárilag konfigurált vagy elavult firmware-t futtató routereket. Amint egy sebezhető példányt találnak, akkor:

- kihasználják a biztonsági rést,

- telepítik a botnet-kliens szoftvert,

- majd az eszközt parancsokra várakozó „zombiként” használják fel további támadásokhoz.

Egyes esetekben a routerek képesek továbbfertőzni más eszközöket is ugyanazon a hálózaton belül (pl. okostévék, NAS-ok, IP kamerák).

Milyen veszélyekkel jár a fertőzés?

- A fertőzött routereken keresztül adatlopás történhet, például jelszavak, hitelesítési adatok, banki információk vagy céges VPN-hozzáférések kiszivárgása.

- A támadók DDoS-támadásokat indíthatnak más célpontok ellen – a te internetkapcsolatodat használva.

- A fertőzés teljesen észrevétlen lehet, hiszen a router általában nem jelez külső beavatkozást.

Mit tehetsz a fenyegetés ellen?

- Ha WR841N routered van: Érdemes fontolóra venni a cserét, mivel a készülék több éve nem kap hivatalos frissítést.

- Firmware-frissítés: Lépj be a router adminfelületére, és ellenőrizd, hogy a legújabb szoftververzió fut-e.

- Admin jelszó cseréje: Sose használd a gyári jelszót! Használj hosszú, egyedi jelszót az adminisztrációhoz.

- Távoli elérés kikapcsolása: Ha nem használod, tiltsd le a WAN-on keresztüli hozzáférést (Remote Management, Telnet, UPnP).

A cikk forrása: The Hacker News