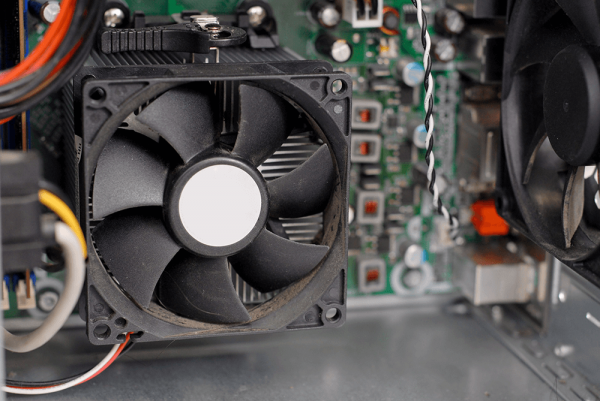

Amikor a ventilátor lopja el a jelszót

Biztonsági kutatók igazolták, hogy a számítógépházban található hűtőventilátor gyorsításával és lassításával adatok továbbíthatók egy közeli mobiltelefonra vagy más hangrögzítő eszközre.

Azt gondolhatnánk, hogy nem lehet jelszavakat ellopni egy olyan számítógépről, ami nincs hálózatba kötve, és még az USB portjai is le vannak tiltva. Az izraeli Ben-Gurion Egyetem szakemberei azonban igazolták, hogy egy elszigetelt gépről is kinyerhetőek adatok, ha egy kártevő segítségével ráveszik arra, hogy zajt adjon ki.

Tekintve, hogy a digitális adatok nullákból és egyesekből állnak, ez nem is annyira meglepő: a ventilátor gyorsulása zajt kelt, amit a hangot feldolgozó egység egyesnek dekódol. Így a gyorsítás és lassítás ciklusaival egyesek és nullák közvetíthetőek. Az adatok kinyerése azonban egyáltalán nem gyors, az általában 1000 és 1600 közötti fordulatszámon működő mai csendes ventilátorok percenként csak 3 bit átvitelére voltak képesek a kísérlet során. Egy 60–80 bites összetett jelszó ellopása így 20–26 percig tart.

Ugyanakkor, ha a ventilátort sikerül a 4000–4250-es fordulatszám-tartományba gyorsítani, már 15 bitnyi adat nyerhető ki percenként. Ez azzal a veszéllyel jár, hogy a gépkezelő felfigyel a támadásra, mivel ilyen fordulatszám mellett a ventilátor már nagy zajt csap. Ha viszont a csendes működést választja a támadó, a hangokat rögzítő eszköznek – például mobiltelefonnak – nagyon közel, körülbelül 1 méteres távolságban kell lennie a megtámadott eszköztől, ami nehézkessé teszi ezt az adatlopási módszert.

Néhány hónapja ugyanennek a kutatócsoportnak sikerült a „falon keresztül” is adatokat kinyernie egy megtámadott számítógépről úgy, hogy azt elektromágneses mezők generálására vették rá.

A G Data a kreatív támadási módok kapcsán arra figyelmeztet, hogy a közeljövőben fontosabbá válhat a felügyelt vállalati számítógépek különböző paramétereinek folyamatos monitorozása.

5 Comments

“Néhány hónapja ugyanennek a kutatócsoportnak sikerült a „falon keresztül” is adatokat kinyernie egy megtámadott számítógépről úgy, hogy azt elektromágneses mezők generálására vették rá.” Ha nincs hálózatban semmilyen módon, hogyan támadták meg ? kalapáccsal ? Hogy mentek oda ? hogyan tették a gépre a kártevőt ?

Ezek elméleti kísérletek voltak egy egyetemi kutatócsoport részéről. A gyakorlatban egy ilyen támadás kivitelezéséhez vagy kell egy beépített ember, aki felmásolja a kártevőt az eszközre, vagy pedig már elve fertőzött eszközt kell eljuttatni a megtámadott szervezethez.

Az a probléma, hogy ez nem csak elmélet, hanem bármilyen módon kivitelezhető, ha engem kérdezne valaki, hogy mivel lenne érdemes védekezni, akkor nem szoftveres megoldást keresnék, hanem áramköri stabilizálás, mivel ez a fajta üzenet “kódolás” az áramkör befolyásolásával jöhet csak létre. (A venti “támadása” csak töredéke a módszer egészének.)

Aki pedig bármilyen szinten megkérdőjelezi, hogy ez a támadás kivitelezhető-e, akkor csak annyit mondok, hogy kössön be egy ventit egy hifi erősítőre vagy akármire, mondjuk egy rádió hangszórójának helyére.. (megvan az esélye, hogy kivágja az eszköz biztosítékát (ha nincs, akkor előbb búcsúzz el tőle) vagy leégeti a venti motorját, de azonnal megfigyelhető a jelenség egy fajtája)

Ezeknek a hírszerzősben van jelentősége. Nézd meg melyik ország foglakozik ezekkel.

Igen, minden ilyen elméleti kísérletnek lehet gyakorlati jelentősége. 🙂