Bizalmas katonai adatok leselejtezett számítógépen

A G DATA szakértői többek között egy föld-levegő rakétarendszer felhasználói kézikönyvét is megtalálták a német hadsereg által leselejtezett notebookon, melyet az eBay-en vásároltak meg.

Az informatikai biztonsággal foglalkozó szakemberek pontosan tudják, hogy selejtezéskor minden adathordozóról teljes felülírással kellene törölni az adatokat, de ez az egyik legtöbbször megszegett szabály. Ennek egyszerű az oka: a leselejtezendő gépekkel már senkinek sincs kedve foglalkozni, a büdzsébe pedig általában nincs betervezve az adattörlés költsége. Így születhetnek olyan sztorik, mint a mostani, amelynek során a német vírusvédelmi cég két szakértője az eBay-en 30 ezer forintért megvásárolt egy használt Roda Rocky II típusú katonai notebookot, hogy aztán azon egy sor bizalmas adatot találjon.

Hétfő, délután négy óra. A G DATA két munkatársa találkozik, hogy közösen megvizsgálják a gépet. A nem túl karcsú notebook már túl van a fénykorán, és nem használható igazi munkára. A belsejében egy 600 MHz-es Pentium III-as processzor ketyeg, melyet 128 MB-nyi RAM támogat. A 2000-es évek elején csúcstechnológiának számított, és biztosan nem volt olcsó, egy retró játékszámítógépnek még ma is megállná a helyét. De nem ez az érdekes benne, hanem az, hogy honnan származik – erre pedig egy külső címke utal. Azon ez áll: Roda Rocky II+ Data Viewing Unit LeFlaSys. Az eszközt a német hadseregnél használták.

Egy sor kiegészítővel együtt érkezett, mint például egy külső, 3.5” floppymeghajtóval, mára használhatatlan tartalék akkumulátorral és autós töltővel. A laptop önmagában majdnem 5 kilogramm, azaz a mai szabványok szerint nem igazán hordozható. Viszont a katonai célnak megfelelően teljesen megerősített vázzal rendelkezik: vastag gumiütközők körben, gumifedelek védik az összes csatlakozót, csepp- és porálló, ideális terepkörülményekhez.

Szétszerelés

A szakértők gyorsan szétszerelik a gépet, merevlemezt keresnek benne. Az első fedő kicsavarása után egy masszív fém hűtőblokkot találnak, hűtőpasztával bekenve. Valamivel később rálelnek az áhított kincsre, a merevlemezre. Ezt gyorsan kihúzzák a gépből, csak egy csavart kellett meglazítani. Egy műanyag tokba rejtett merevlemezhez jutnak – ehhez hasonló megközelítést használtak a régebbi ThinkPad modellekben. A műanyag borítást csak ragasztották az adathordozóhoz, így el lehet távolítani anélkül, hogy a lemez sérüljön. Alatta ott van a 6 GB-os IDE HDD, melyet a Fujitsu gyártott.

Egy adapterbe csúsztatják a merevlemezt, majd USB-porton a saját gépükhöz csatolják, és rögtön egy bájthű másolatot készítenek róla. Így megvan a merevlemez tartalma, arra az esetre, ha a régi gép úgy döntene, hogy feladja a szolgálatot. Az egyik szakértő a lemásolt adatokon dolgozik, a másik pedig a régi gép újraindítását készíti elő. A katonai notebook megbízhatóan teszi a dolgát ennyi év után is: életre kel, és a Windows 2000-es operációs rendszer indulóképernyője nosztalgiával tölti el kezelőjét. A rendszer jelszót sem kér, így a szakértők simán bejutnak, ahol katonás rend fogadja őket.

Rakétahordozó meglepetés

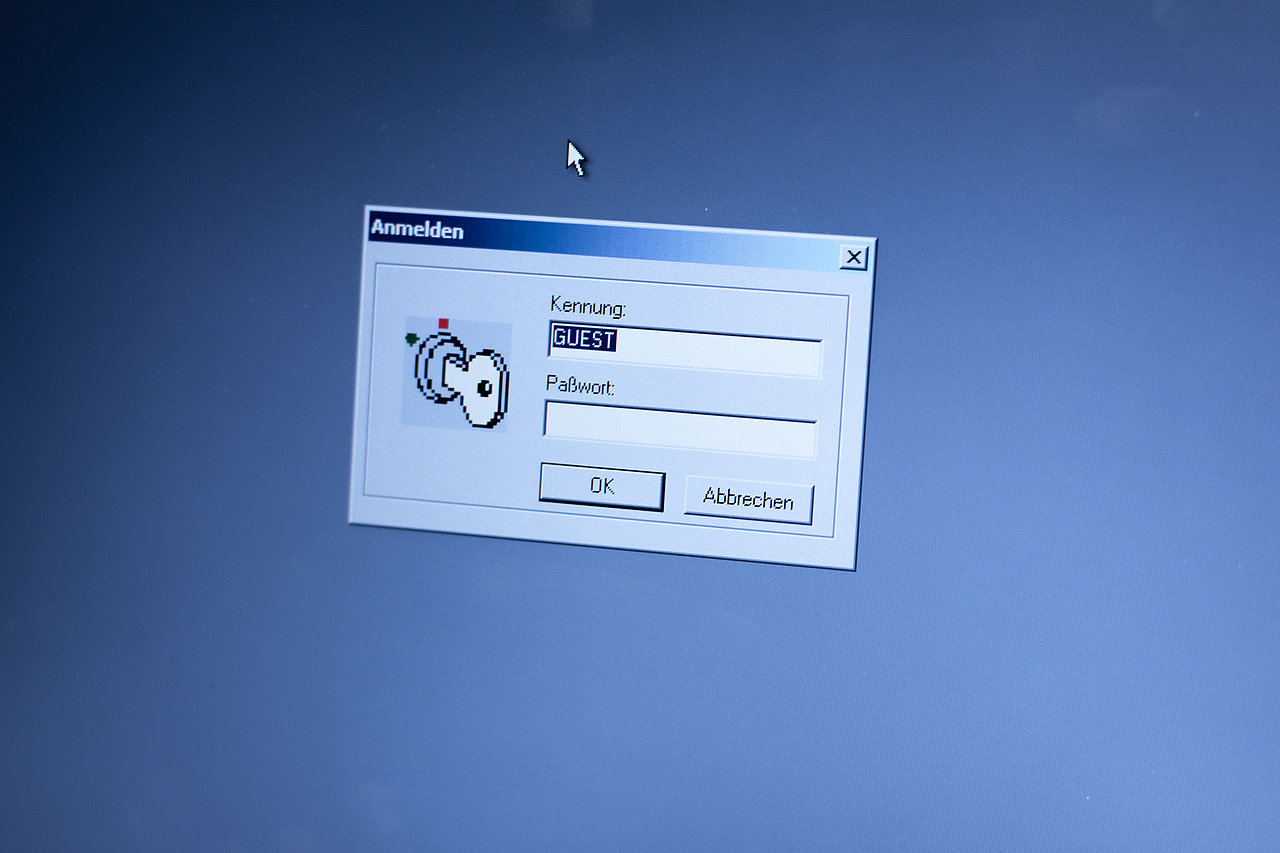

Az asztalon ott az Outlook levelezőprogram ikonja, de nem találnak leveleket, csak a telepítés indulna el. Azonban egy másik szoftver felkelti az érdeklődésüket. Ennek a neve MODIS, és egy müncheni székhelyű vállalat fejlesztette. Amikor megnyitják, jelszót kér. Segít, hogy a kitöltött felhasználónév „GUEST”, így az első próbálkozás a GUEST (magyarul vendég) jelszó, és már nyílik is a program.

Rövid kutakodás után a szakértők máris egy érdekes dokumentumra bukkannak, egy föld-levegő rakétarendszer, az Ozelot felhasználói kézikönyvére. A leírás teljes karbantartási instrukciókat tartalmaz, de rajzokat és működtetési utasításokat is találnak. A rendszer elektronikájának ismertetőjére is találnak utalást, de arról kiderül, hogy egy szerveren tárolhatták, nincs a gépen. A leírás szerint ez a fegyverplatform a Mistral irányított rakétákkal is felszerelhető. Ezt a dokumentumot sohasem szánták a nagyközönség szemei elé, erről árulkodik az is, hogy minden lap jobb felső sarkában az áll: Bizalmas – csak hatósági használatra. A német okiratok titkosítási rendszerén belül ez csupán az első fokozat, ezt azt jelenti, hogy ha ilyen adatok napvilágot látnak, akkor azok csak kisebb problémát okoznak.

Ezeket az adatokat egy 30 ezer forintért vásárolt régi gépen találták. Tréfásan mondhatjuk, hogy „a törlés nem rakétatudomány”, de leselejtezés előtt valakinek rendesen el kellett volna távolítania minden adatot a merevlemezről. Az adatvédelem nem akkor ér véget, amikor kitörlünk egy eszközt a leltári nyilvántartásból.

Minősített adattörlés

A Nemzeti Adatvédelmi és Információszabadság Hatóság tavaly közzétett egy iránymutatást az adattörlésekkel kapcsolatban.

Ebben a hatóság felhívta a figyelmet többek között arra, hogy a leselejtezendő adathordozókról megbízható módszerrel kell az adatokat eltávolítani. Ez pedig a gyakorlatban sztenderd adattörlési algoritmusok alkalmazását jelenti egy olyan szoftver segítségével, amelyet lehetőleg külső szervezet is minősített. Emellett fontos, hogy az adattörléseket dokumentálni is szükséges, így a törlési jegyzőkönyvekből ki kell derülnie, hogy az adott eszköz törlését kicsoda, mikor, milyen módszerrel és eredménnyel végezte el.

Az adattörlési megoldásokat gyártó Blancco cég magyarországi képviseletét ellátó V-Detect Antivírus Kft. ügyvezetője, Petrányi-Széll András szerint azonban megbízható adattörlési eljárásokat csupán a magyarországi vállalatok 5-10 százaléka használ, a nagy többség vagy egyáltalán nem foglalkozik jelenleg a kérdéssel, vagy megbízhatatlan szoftvereket alkalmaz, és nem teljesíti a jegyzőkönyvezési kötelezettséget sem.