Kártevői jelentés a G Datától

A G Data SecurityLabs közzétette 2015 első felére vonatkozó jelentését a kártevőhelyzet alakulásáról. Ismerjük meg a jelentés legfontosabb megállapításait!

Ezen időszakban 3 045 722 új kártevőtörzs született. Ez a kicsit több mint 25%-os növekedés nem éri el a 2014 második felének növekedési ütemét, azonban kétharmaddal (+64,8%) több, mint a múlt év ugyanezen periódusának adatai.

Átlagosan 12 új kártevői törzs jelent meg percenként. A várakozások szerint egész évre vetítve az új törzsek száma jócskán túllépi a 2014-es éves adatot. 2006 óta összesen 22 393 098 kártevőtörzs jelent meg.

A meggátolt kártevőtámadások top 10-ét az agresszív reklámprogramok (adware) és a nemkívánatos alkalmazások (Potential Unwanted Program, PUP) uralják. A Dealply és a Graftor az uralkodó családok ezen a területen.

Az egészségüggyel kapcsolatos weboldalak voltak leginkább kártékonyként detektálva, 26,6%-uk.

A szintén ebbe a kategóriába tartozó weboldalak voltak azok, amelyek kampányai egész valószínűtlen mennyiségű pénzesőt ígértek.

A randioldalak újként jelentkeznek a top 10-ben. Az ilyen oldalak gyakran ajánlották fel fizetős prémium szolgáltatások telepítését vagy indítottak méregdrága telefonhívásokat.

A kártékony és csaló weboldalakat leggyakrabban egyesült államokbeli, kínai és francia szervereken hosztolják.

Ukrajna a maga 5%-os részesedésével új a top 10-ben, és egyből a negyedik helyre tornászta fel magát. Az még nem tisztázott, hogy vajon ez az emelkedés összefügg-e a régióban lévő politikai zűrzavarral, és ha igen, akkor hogyan.

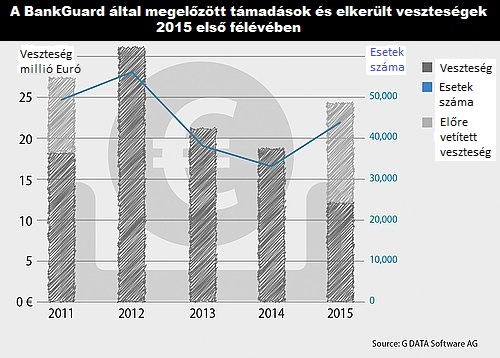

A banki trójaiak által végrehajtott támadások száma várhatóan 2015-ben ismét emelkedést mutat, először 2012 óta.

A Swatbanker családhoz fűződik a minden idők legmagasabb számban elhárított kártevői támadása még 2015 márciusából. A fő célpontok banki ügyfelek voltak Németországból, Ausztriából és Lengyelországból. A kártevő azután 2015 júniusában ismét aktívvá vált.

2015 első felében a BankGuard technológia segítségével több mint 100 millió eurónyi összeget sikerült megóvni a kiberbűnözőktől.

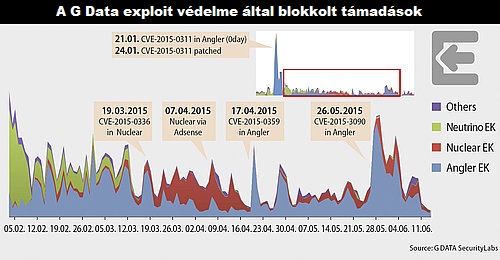

A szoftver- és rendszersérülékenységek kihasználása általában pár napon belül megtörténik. A felhasználók, akik nem tartják naprakészen rendszereiket, könnyen a kiberbűnözők áldozatává válhatnak.

A támadók ún. exploit kiteket használnak, hogy csendben és automatikusan ellenőrizhessék a PC-k biztonsági réseit, és ezeken keresztül támadásokat intézzenek. Például egy weboldal meglátogatása során letöltődik egy fertőzött fájl (drive-by-infection).

Az Adobe Flash hibáit használták ki leggyakrabban a számítógépek megtámadására. A böngészők „click to play” (kattints a lejátszáshoz) beépített funkciója miatt a Java alapon történő sérülékenység kihasználása szinte jelentéktelen volt. A „click to play” a jövőben is segíthet minimalizálni a Flash hibák kihasználását.

Január 21-én az Angler Exploit Kit integrált egy új eszközt az Adobe Flash (CVE-2015-0311) egy új és még felfedezetlen sérülékenységének kihasználására. A következő hetekben a G Data SecurityLabs új rekordot mért az e hiba miatt indított támadások elhárításában.

Egy másik csúcs is megdőlt az elhárított támadások számában, amelyet a Google AdSense tartalomszolgáltató hirdetéseibe integrált Nuclear Exploit Kit okozott. A támadók többmilliónyi felhasználót akartak megfertőzni kártevővel.