Képnek álcázott kártevő támad a Facebookon

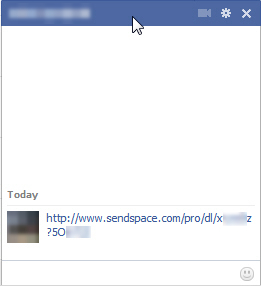

A G Data Security Labs felfigyelt egy minél több felhasználó megfertőzését becélzó kampányra a Facebookon. A felhasználók ismerősei olyan üzeneteket kaptak, amelyek a Sendspace fájlhosztoló szolgáltatásra mutató hiperlinken kívül mást nem tartalmaztak.

A véletlenszerűen generált URL nem tartalmaz információt a „mögötte lévő” fájl típusáról. Letöltés után első ránézésre képfájlnak tűnik, legalábbis az ikonja ezt sugalmazza. Azonban, ha egy pillantást vetünk a fájl kiterjesztésére, látható, hogy az .SCR, azaz képernyővédő és végrehajtható. A Windows jelenlegi verziói nem mutatják automatikusan a kiterjesztéseket. A vizuális álca így könnyen ráveszi az óvatlanokat, hogy rákattintsanak az állítólagos képre, és ez máris elérhetővé teszi gépüket a támadók számára.

A dupla kattintás után azonban nem jelenik meg kép, úgy tűnik, hogy semmi sem történik. Ha ilyenkor megnézzük a folyamatjelző monitort, rögtön feltűnik, hogy valami azért mégis. Az ártalmatlan .SCR fájlról kiderül, hogy egy végrehajtható kártevő fájl. Csak éppen a támadók átnevezték a .EXE kiterjesztést .SCR-re. Ez azonban nincs hatással a fájl futtathatóságára.

A G Data a Backdoor.Ircbot.ADKX és a Win32:SdBot-HER [Trj] kártevőket azonosított a fájlban.

A kártevő meglehetősen sokrétű funkcióval rendelkezik:

- Egyrészt a kártevőnek vagy egy bot funkciója. A beágyazott IRC protokoll automatikusan csatlakozik egy előre meghatározott chatszobához, és várja a bot irányítójától a parancsokat és a frissítéseket.

- Másrészt a fájl rendelkezik egy féreg tulajdonságaival is, amelyeket azért kapott, hogy terjessze a kártevő fájlt. Bár egy féreg alaptulajdonságait a forráskódban szokás elkészíteni, egyértelmű tevékenységet vagy célt még nem határoztak meg neki. Ezeket azonban bármikor megkaphatja egy IRC kapcsolaton keresztül.

- A fájlt képessé tették kártékony autorun.inf fájlok létrehozására, és arra, hogy ezeket feltöltse hordozható eszközökre, mint USB stick vagy multimédiás merevlemez.

- A forráskódban nem lehet meghatározni olyan kódsort, ami közvetlenül a kártevői fájl terjesztésére vagy a Facebookon keresztül történő linkelésre irányul. Mivel azonban ez egy IRC alapú bot, bármikor fogadhat olyan parancsot, hogy ezt tegye, vagy olyan kártevő fájlokat töltsön le, amelyek ezt a feladatot hajtják végre.

A terjedés megkezdése óta a fájlt egyszer már frissítették és egy sokkal összetettebb módon újracsomagolták, hogy még nehezebb legyen a vírusirtó szoftvereknek felismerni. A fájl nevét e célból szintén módosították.

A támadók bármikor úgy dönthetnek, hogy egy másik fájlhosztoló szolgáltatást használnak a kártevő fájl terjesztésére, és persze kicserélhetik a kártevő fájlt is egy másik típusra, hogy az áldozatok gépeit azzal fertőzzék meg.

Védekezésként azt ajánljuk, hogy a felhasználók mindig frissített, teljes körű védelmi megoldásokat használjanak (vírusszkenner, tűzfal, web- és valós idejű védelem). Egy spamszűrő is fontos lehet a nem kívánt e-mailek elleni védekezés miatt.

A Windows operációs rendszert úgy érdemes beállítani, hogy mindig mutassa a fájlkiterjesztéseket.

Kerüljük a meggondolatlan klikkeléseket e-mailekben és közösségi hálózatokban kapott linkekre, fájlcsatolmányokra, hiszen azok kártékony kóddal lehetnek fertőzöttek. Ha egy ismerőstől érkező üzenet gyanúsnak tűnik, először ellenőrizzük a valódiságát.

Amíg be vagyunk jelentkezve közösségi oldalakhoz hasonló szolgáltatásokba, ne böngésszünk az interneten, mert a csalók manipulálhatják ebben a periódusban a tevékenységünket. Nyilvános számítógépek használata esetén dolgunk befejeztével különösen fontos kijelentkezni minden használt szolgáltatásból. Ez persze az otthoni gépen sem árthat.

Forrás: G Data SecurityBlog