Kártevő csomagban

Újabb agyafúrt támadási stratégiával álltak elő a kibertér bűnözői. Ami elsőre egy csomagküldő szolgáltatás üzenetének tűnik, könnyen kiderülhet róla, hogy egy kártevőt tartalmazó küldemény.

Amikor eljön az ünnepek ideje, a kibertér csalói újabb és újabb személyre szabott stratégiákkal állnak elő és ezernyi spam e-mailt küldenek szerteszét, amelyek csomagküldési értesítésnek tűnnek. A kapott link azonban kártékony programkódokhoz vezet.

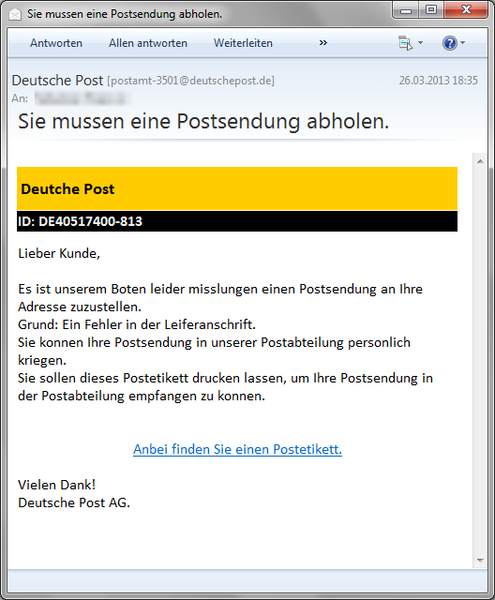

Az e-mailek, amelyek jelenleg is keringenek a virtuális térben, hogy a címzetteket a kártevők csapdájába csalják, így vagy ehhez hasonlóan néznek ki:

A dizájn a Deutsche Post AG színösszeállításán alapul, hogy így még megbízhatóbbnak tűnjön a címzettek számára, még annak ellenére is, hogy a logó teljes mértékben hiányzik és a nyelvezete távol áll a hibátlantól. Természetesen a kapott link nem vezet el a csomag címkéjéhez, annál inkább egy kártékony kódhoz, amely rögtön le is töltődik az áldozat gépére.

Mi történik, amikor rákattintunk?

Az URL-t meglátogató személy kapni fog egy fájlt, ami egy PHP szkripttel van megtámogatva. Ha a felhasználó már kapott egy kártékony kódot az IP címére, akkor a fájl nem fog másodszor is letöltődni. A fájl neve DeutschePost_ID672146.251.zip. Ez az archívum tartalmazza a tulajdonképpeni kártevőt, amely egy végrehajtható fájl. A fájlikon egy szöveges dokumentumot fog mutatni, de valójában ez egy .exe fájl.

Milyen kártevő fertőzi meg a számítógépet?

A G Data Security Labs által elemzett esetekben: Trojan.Generic.KDZ.11929 (Engine A) / Win32:Trojan-gen (Engine B).

A text fájlnak álcázott kártevőnek számos funkciója akad:

Elsőként egy szöveges dokumentum nyílik meg, hogy elhitessék az áldozattal, hogy a ráklikkelt fájlnak valós funkciói vannak. Természetes a szolgáltatott információ csak kitaláció. Ami valóban megtörténik, az az, hogy oly módon változtatja meg a registry bejegyzéseit, hogy számítógép-újraindításnál a kártékony kód automatikusan végrehajtódjon ismét. Folyamatosan megpróbál kapcsolódni előre beállított IP címekhez, hogy onnan további információkat fogadhasson, például, hogy más kártékony fájlokat is letöltsön.

Az elemzés idején ezek az IP címek nem voltak elérhetőek. Így a kártevő nem kapott információkat és nem töltött le más fájlokat. Azonban a G Data Security Labs számára már kiderült, hogy ezekről a címekről kétséget kizáróan kártékony fájlok fognak letöltődni, amint elérhetővé válnak. A támadók így bármikor lecserélhetik az alap kártevőt egy másikra, és megváltoztathatják támadási stratégiájukat.

Hogyan védekezhetünk?

- Elsősorban egy frissített, teljes körű védelmi megoldással, amely tartalmaz egy vírusszkennert, tűzfalat, web- és valós idejű védelmet. A G Data megoldásai pont ilyenek. Egy spamszűrő szintén jól jöhet a kéretlen e-mailek ellen.

- A telepített operációs rendszer, a böngésző és a komponensei, mint ahogy a biztonsági szoftver is mindig frissítve kell, hogy legyen a legújabb verzióra. A programfrissítéseket azonnal fel kell telepíteni, hogy lezárjuk a napvilágra került biztonsági réseket.

- A fájlkiterjesztéseket hagyjuk láthatóan a Microsoft Window operációs rendszerben.

- Ne kattintsunk linkekre és közösségi hálózatokban vagy e-mailekben kapott fájlmellékletekre anélkül, hogy átgondolnánk azt. A fájlok vagy weboldalak kártékony kódot is tartalmazhatnak. Ha egy ismerőstől kapott üzenet valamiért gyanúsnak tűnik, először ellenőrizzük le annak eredetiségét.

Forrás: G Data Security Blog