Klónozzák a legnépszerűbb iOS-es és androidos alkalmazásokat

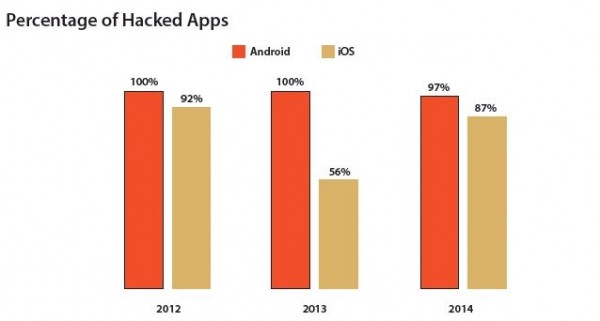

A kiberbűnözők ismerik az értékét a népszerű mobilos alkalmazásoknak, hiszen egy jelentés szerint idén 97%-át klónozták a legjobban fogyó fizetős androidos és 87%-át az iOS alkalmazásoknak.

Bár ezek a számok magasak, az Android platform esetében némi javulás mutatkozik tavalyhoz és tavalyelőtthöz képest, amikor ezekből a jól menő fizetős appokból az összeset újracsomagolták, csak éppen kártékony bőrbe.

Ami az iOS-t illeti, a jelentés elborzasztóbb, mert 2014-ben egy jó 31%-os emelkedést mértek, ami erősen jelzi a kiberbűnözők megnövekedett érdeklődését az Apple operációs rendszer iránt.

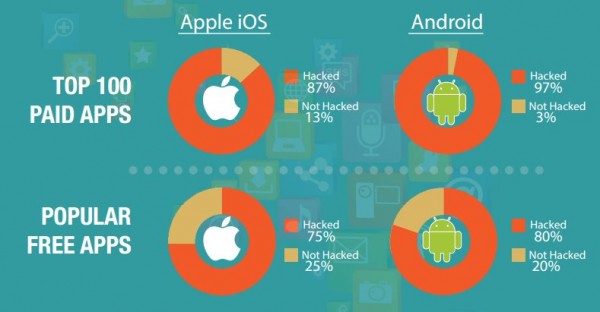

Az Arxan Technology által végzett kutatás a 100 legtöbbször letöltött fizetős applikációt vette figyelembe a két platform tekintetében és meg is kereste a rosszindulatú másolatokat a külsős alkalmazás boltokban, és különböző terjesztésre szakosodott oldalakon és torrent trackereken.

A riport az ingyenes szoftverekről is tartalmaz információt. Itt a 20 legnépszerűbbre fókuszáltak. Az Android platform viszi a pálmát 80%-os klónozási rátával, míg az iOS 75%-os aránnyal szorosan követi.

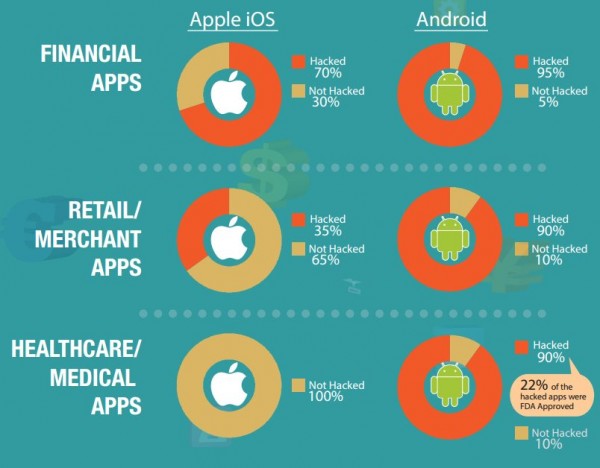

A kutatók más szempontok szerint is állítottak fel listákat, mint például a pénzügyi szolgáltatások, egészségügy és értékesítés/kereskedelem területeit figyelembe véve.

A top 40-et tanulmányozták minden kategóriában és az eredmények azt mutatják, hogy a leginkább klónozottak androidra készültek (95% – pénzügyi szolgáltatások, 95%- egészségügy, 90% – értékesítés/kereskedelem). Az iOS esetbén a legkisebb arányban a kereskedelmi alaklmazásokat másolták le (35%), míg a pénzügyi alkalmazásoknál az arány 70%, ami egy 36%-os növekedést mutat az előző évhez képest. Az egészségügyi szoftvereknél az iOS platformot érintően a jelentés azt a meglepő eredményt adta, hogy egyet sem törtek fel tavaly.

A bűnözők leginkább ezt a három fajta applikációt célozzák be, hiszen ezek használatával szinte mindig megtörténik az érzékeny (személyes vagy üzleti) információk cseréje.

A feltört és klónozott alkalmazások aránya platformonként, a pénzügyi szolgáltatások, egészségügy és értékesítés/kereskedelem területein

Az adatok biztonsága nem egyedül a szoftver fejlesztők vállát nyomja, a felhasználóknak is elővigyázatosnak kell lenniük. A gyártó által megteremtett eredeti védekezés fenntartása az egyik módja annak, hogy adatainak megvédjük az iOS rendszereken.

Azonban, még ha egy eszközt meg is törtek, a legalapvetőbb védelmi intézkedés az, hogy nem telepítünk megbízhatatlan forrásból származó szoftvereket. Ez természetesen vonatkozik az androidos eszközökre is.

A cégeknek is kell még lépéseket tenniük az irányba, hogy termékeiket ne tudják megpiszkálni.

Forrás: Softpedia