Magyarok törték fel egy Audi TT légzsák vezérlőrendszerét

Az autóhackelések trendje folytatódik a CrySys Lab és a Budapesti Műszaki és Gazdaságtudományi Egyetem kísérletével, amely során észrevétlenül sikerült kikapcsolni egy Audi TT légzsákjainak működését.

Eredményeiket bemutatva a Registernek, elmagyarázták, hogy míg támadásuk nem olyan látványos, mint az elmúlt időszak autóhackeléses ügyei, mégis valószínűbb, hogy megtörténjen a való életben.

Ez azért lehet, mert a támadás egy a járművek elemzésére és javítására használt autószerelési szoftver nulladik napi támadásán (zero-day exploit) – azaz egy még nem publikált hiba kihasználásán – alapszik. A szoftvert bár a Volkswagen Csoport árulja, nem ők készítették, hanem külsős cég, amelytől a VW megvásárolta. Tehát ne közvetlenül a Volkswagent okoljuk, így is van elég elsimítani való ügyük mostanában.

A kutatók bár a támadást csak egyetlen Audi TT modellen hajtották végre, más járművek is ugyanilyen sérülékenyek lehetnek, legalábbis elméletben.

A támadás úgy történik, hogy megfertőzik az autókereskedés számítógépeit egy kártevővel, amely aztán kihasználja a szerelők által használt számítógépes debug eszközök sérülékenységét.

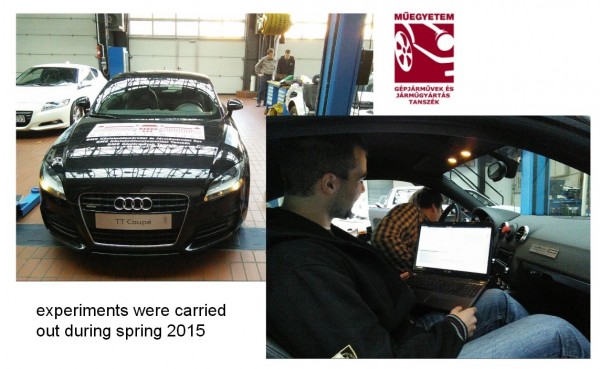

A kísérletet 2015 tavaszán hajtották végre.

Amikor egy ilyen debug eszközt kapcsolnak egy Audi TT-re, hogy elvégezzék a rutin karbantartást, a kártevő egész egyszerűen lekapcsolja az autó légzsákrendszerét, mindezt anélkül, hogy a szerelő vagy a tulajdonos észrevenné.

Az egyik kutató állítása szerint jóval nagyobb egy ilyen támadás kockázata, mivel a korábbi autóhackelések magában a jármű szoftverében próbálkoztak a hibák kihasználásával, míg az ő módszerükkel a hagyományos számítógépek biztonsági résein – amelyekről tudott, hogy akadnak – keresztül próbálnak utat találni.

Pont erre figyelmeztetett Craig Smith is az e hónap elején megtartott DerbyCon prezentáción, ahol az autók megfertőzésének azt a módját mutatta be, amikor is a járművek a kereskedésekben vagy szervizekben tartózkodtak.

Forrás: Softpedia