Epic Fail: egy zsaroló kártevő tönkreteszi az áldozat adatait – ráadásul véletlenül…

A Power Worm nevű rosszindulatú program egy PowerShell alapú zsaroló kártevő, amely a Windows PowerShell-t használja káros tevékenységének kivitelezéséhez.

A Windows PowerShell egy keretprogram, amelyet a Microsoft azért fejlesztett ki, hogy megkönnyítse a fejlesztők számára a feladatok és rutinok automatizálását a windowsos PC-ken.

A Trend Micro szakértői fedeztél fel a Power Wormot még 2014 márciusában, amikor is egy támadássorozatot észleltek a Word és Excel fájlok ellen.

A Power Worm szóban forgó variációja már több adatfájltípusra utazik, nem csak az említettekre, de nem ez az a tulajdonsága, amely most hírek szintjén kiemeli a zsaroló kártevők egyre népesebb családjából.

Az érdeklődés középpontjába került „fícsör” gyakorlatilag egy rosszul implementált titkosítási rutinból fakad, amellyel a hacker megpróbálta egyszerűsíteni a titkosított fájlok kódjának visszafejtését és költséghatékonyabbá tenni az egész folyamat működését.

A készítő az AES titkosítási motort használta; meg akarta szüntetni a véletlenszerű és egyedileg generált titkosítási kulcsokat, és inkább egy minden áldozat számára egyforma statikus AES kulcsot használt volna.

Ez egyszerűsítette volna weboldalának kialakítását, ahonnan a felhasználók a feloldó kulcsokat tölthetik le, hiszen nem lett volna szükség a privát titkosítási kulcsok adatbázisból való lekérdezésére, és nem kellett volna személyre szabott feloldó kulcsokat generálni minden egyes felhasználó-áldozat számára.

A programozási hibából eredő (nem megfelelően beágyazott AES kulcs) probléma vezetett ahhoz, hogy a zsaroló kártevő mégis véletlenszerű feloldó kulcsot generált a statikus helyett. Mivel a szerző nem épített be speciális rutinokat a kártevő kódjába, hogy kezelni és tárolni tudja a véletlen generált kulcsokat, a kártevő titkosította a fájlokat, majd gyakorlatilag kukázta a feloldó kulcsokat, lehetetlenné téve így a visszafejtést.

Így az egyetlen módszer az áldozatok számára az maradt, hogy a remélhetőleg létező biztonsági mentésükből állítsák helyre titkosított fájljaikat.

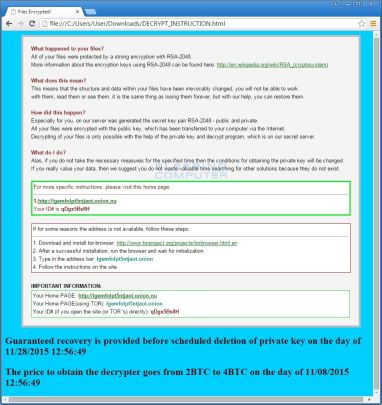

Könnyen felismerhető a zsaroló üzenet alapján, ha ez kártevő fertőzte meg gépünket, hiszen a feltüntetett felhasználói ID mindig „qDgx5Bs8H”, mert a készítő – tévesen – arra számított, hogy minden felhasználó úgyis azonos feloldó kulcsot kap.

Az alábbi képernyőfelvételen látható a zsarolási üzenet a részletekkel:

Forrás: Softpedia