A zűr internete, avagy a történet folytatódik

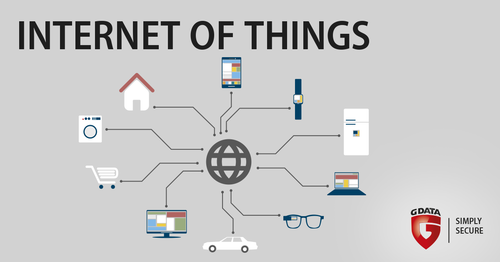

Fél évvel ezelőtt már írtunk a „dolgok internetével” kapcsolatos várható problémákról, az elmúlt hat hónapban azonban csak egyre rosszabb lett a helyzet. Majdnem minden aggodalmunk bejött, amit akkoriban megfogalmaztunk.

Minden egyes meghackelt autó híre futótűzként járta be az összes lehetséges hírforrást, az online médiától kezdve a nagy műsorszolgáltatókig. A Fiat Chrysler például 1,4 millió autót hívott vissza, miután meghackelték a Jeep Cherokee-t és a Corvette-et, amelynél az autó fékrendszere felett lehetett távolról átvenni az uralmat. Ezek a példák is igazolják az egész járműipart érintő problémákat, melyekről korábbi blogbejegyzésünkben már értekeztünk (pl. a BMW gondjai).

Természetesen sokkal hétköznapibb, jóval többek által használt „kütyüket” is érintenek a „dolgok internetével” kapcsolatos problémák, mint például az új fitnesz karkötőket, lépésszámlálókat vagy egyéb mobil fitneszeszközöket.

„Lehallgathatóak” a fitneszeszközök?

Ezek az új és nagyon népszerű eszközök a felhasználók minden tevékenységének adatát rögzítik, majd ezeket az okostelefonokon futó alkalmazások kielemzik. Így rögtön látható, hogy a felhasználó mennyire teljesített jól, avagy rosszul. Azonban a kérdés az továbbra is az, hogy az adatok vajon mennyire biztonságos úton jutnak el a karkötőtől a felhasználó telefonjához. Lehetséges-e, hogy valaki belenyúljon ebbe a kapcsolatba, és megszerezze, esetleg manipulálja az adatokat, amiket nem csupán a telefonunkon, de magán az eszközön vagy felhőben is tárolhatunk? Vagy akár maga az alkalmazás is manipulálható?

Ezeket a kérdéseket vizsgálták kilenc fitnesz karkötő és a hozzájuk tartozó androidos alkalmazások működés közbeni megfigyelésével a világszerte ismert független, biztonsági termékeket tesztelő szervezet, az AV-Test szakemberei.

Mennyire teljesítettek jól ezek az eszközök biztonsági szempontból? És mi a helyzet a „lehallgatásukkal”?

Tesztelni a lehetetlent?

A fitnesz karkötők adatai fontosak lehetnek az egészségügyi biztosítók számára is, ezért a gyártóknak feltétlenül szükséges lenne fejleszteniük a biztonsági szabályzóikon, mielőtt túl késő lenne és az adatokat rossz célra használnák. Például mi történne akkor, ha valaki az ugyanolyan korú szomszédjának a sokkal jobb fitneszadatait használná fel? Vagy olyan adatokhoz jutna a biztosító, amit nem szeretnénk? Márpedig a felhasználói adatokat mások el is adhatják az egészségbiztosító cégeknek. Tekintve, hogy az emberek mennyit fizetnek az egészségbiztosítóknak az USA-ban és a világ néhány más régiójában is, a visszaéléseknek meglehetősen nagy esélye van ilyen esetekben. Másrészt a fitneszadatokat bűnözők arra is használhatják, hogy lenyomozzák, hogy mikor nem vagyunk otthon, és ugye ez jó alkalmat adhat a betörésekre.

A fitnesz karkötők tesztje jó példa a biztonság újfajta megközelítésére. A vizsgálatok egy speciális irányba, az adatok, a titkosítás és a hitelesítés irányába mentek el. Persze nem kellene itt megragadni, a titkosítás csak egyetlen aspektusa a biztonságnak, hiszen csak az adatintegritást és titkosságot fedi le. Azonban a biztonságnak még sok, a jövőben vizsgálandó szempontja van. Például, hogy alakítsuk ki a teszteket akkor, ha azt akarjuk megállapítani, hogy egy járműbe épített elektronika biztonságos-e?

Az utóbbi időben volt pár jóindulatú hacker is, akik megpróbálták segíteni a járműipart, vagy éppen maga az autógyártó cég fogadott fel olyan tesztelőket, akik megkíséreltek behatolni az autók rendszereibe. Azonban ez csak néhány biztonsági problémát fog megoldani. Nem biztos, hogy ez a módszer a legmegfelelőbb, mivel a „dolgok internete” túl nagy területet és termékskálát fed le, és a cégek pillanatnyilag új, nem igazán biztonságos technológiákat használnak ‒ azt is rosszul… Megoldás lehetne az is, hogy létrehoznak egy szervezetet, amely útmutatókat készít az internetes eszközöket gyártó ipar számára, és amely kontrollálhatja a biztonsági problémákat és tesztelheti az útmutatók előírásait.

Iránymutatás gyártóknak és fejlesztőknek

Az egyik kezdeményezés jelenleg, amely megpróbálja ezt tenni, az az Online Trust Alliance által megfogalmazott Internet of Trust Framework. Ez a tervezet iránymutatást kíván adni a gyártóknak és a fejlesztőknek, hogyan csökkentsék a támadható felületek és a sérülékenységek számát, és hogyan alkalmazzák a megfelelő adatvédelmi gyakorlatokat. Szintén cél, hogy a biztonság, az adatvédelem és a fenntarthatóság bevált módszereit ‒ már a tervezés során betartva az adatvédelmi és biztonsági előírásokat ‒ önkéntesen alkalmazott fejlesztési modellként, mégis kikényszeríthető magatartási kódexként használják a cégek.

Néhány gondolat

Az említett kezdeményezés határozottan jó lépés a megfelelő irányba, de továbbiak szükségesek. A „dolgok internete” olyan nagy terület, hogy nehéz lesz megtalálni a megfelelő egyensúlyt a biztonság és a helyes adatvédelmi intézkedések között a világ minden részén, és persze megfelelő alkalmazásukat az összes internetre kapcsolt terméknél.

Kétséges, hogy a biztonsági kutatók képesek lesznek-e segíteni az összes internetes terméket gyártó céget, mivel ez a piac exponenciálisan növekszik. A biztonsági mérnökök már megpróbálták létrehozni a biztonságosabb internetet a világon széles körben elterjedt operációs rendszerekkel és eszközökkel, ebből kiindulva az internetes eszközök biztonsági kérdéseit talán a legjobb egy sokkal holisztikusabb, rendszerszerű megközelítéssel kezelni.

A valódi veszély és néhány megoldás: ne kövessük el korábbi hibáinkat!

Az internetes eszközök számára vonatkozó előrejelzés döbbenetes adatokat mutat. 2020-ra 212 milliárd ilyen eszköz lesz, több mint 30 milliárd automatikusan hozzákapcsolt más eszközzel, és 3 millió petabájtnyi adattal. Ez egyben azt is jelenti, hogy rossz célra történő felhasználásuk kockázata exponenciálisan nagyobb, mint a számítógépek által jelentett kockázatok ‒ és az igazi veszély ebben rejlik. Mi történik, ha vezetés közben veszik át az uralmat a járművünk felett? Vagy mondjuk az inzulinbefecskendezőt irányítják távolról a kiberbűnözők?

A biztonsággal kapcsolatos problémák az eleve biztonságos tervezéssel kiküszöbölhetőek. Az elejétől fogva beépített biztonság manapság már jól értelmezhető fogalom. Különösen fontos ez az internetes eszközökbe épített firmware-ek esetében. A könnyű frissíthetőség talán előny, de rémálommá is válhat, ha a kiberbűnözők bezavarhatnak ebbe a folyamatba. Véleményünk szerint a fő üzenetnek annak kellene lennie, hogy az alapoktól fogva biztonságos eszközt kell létrehozni, és csak utána kell keresni egyéb opciókat.

A kiberbűnözők mindig a legkönnyebben elérhető haszonra mennek, ezért nagyon nagy veszélyforrást jelentenek az általuk készített-manipulált alkalmazások. Ezek lehetnek mobil- vagy asztali alkalmazások, amelyek irányítják az eszközöket, vagy firmware-ek és alkalmazások az eszköz saját platformján (pl. alkalmazások a Tizen órákra).

Az összes ilyen alkalmazást védetté kellene tenni, különben adatokat lophatnak vagy megpróbálhatnak bejutni fizetős csatornákra. Persze láttunk már kísérleteket és kártevőket (pl. a Vicepass trójait), amelyek megpróbálták begyűjteni a jelszavakat az összes hálózatra kapcsolt eszközről, de mégsem vehetjük ezeket a valódi kísérletek közé. A G Data biztosan elő fog állni új megoldásokkal ebben az örökké változó világban, és gyakorlatilag már most is kezeljük a problémát a jelenlegi Android, Windows, Linux és Mac OS platformokra készült termékeinkben. Az Android lehet az első platform, amelyet az ilyen eszközök elleni támadásra használnak majd, mivel máris nagyon népszerű a gyártók és a kiberbűnözők között is.

Okos otthonok, okos városok, okos autók, ipari automatizálás (4.0-s ipar), okos egészségügy ‒ évekkel ezelőtt senki sem számított arra, hogy ennek az iparágnak a biztonság lesz a fő problémája. Napjainkra viszont eljutottunk odáig, hogy átgondolt biztonsági intézkedésekre és magas szintű biztonsági szabványokra van szükségünk. Ne feledjük, a megtervezett biztonság a kulcsa mindennek! Ha képesek vagyunk befoltozni a biztonsági réseket ‒ márpedig képesek vagyunk! ‒, akkor ideális esetben ezek a rések egész kicsik lesznek ahhoz, hogy kihasználják őket.