Zsaroló kártevők ABC

Szeretnénk néhány kérdést tisztázni a zsaroló kártevők működésével és az ellenük történő védekezéssel kapcsolatban.

1. Megfertőződhet-e a számítógépem akkor is, ha a G DATA vírusvédelmét használom?

A válasz sajnos az, hogy igen. Először is matematikai úton bizonyított, hogy nem lehet elkészíteni olyan védelmet, amely minden kártevő ellen védelmet nyújt.

Az ilyen védelem csak úgy tudna működni, hogy minden egyes fájlt megállít, ami bejön a számítógépre, ezzel azonban blokkolná és megakadályozná a gép működését.

A vírusirtó szoftverek ezenkívül nem tudnak teljes védelmet nyújtani az operációs rendszer és a harmadik fél által gyártott alkalmazások sérülékenységei ellen. Ezért a védelem biztosításához alapvetően szükséges az operációs rendszer és a külső alkalmazások frissítéseinek telepítése.

Végül fontos tudni, hogy a vírusirtó csak akkor nyújt védelmet, ha megfelelően van beállítva (1), folyamatosan frissítve van (2), és a működését nem akadályozza semmilyen szoftver vagy emberi tevékenység (azaz a felhasználó nem kapcsolja ki a védelmet) (3).

2. Jobban járna-e a cég, ha G DATA helyett más lenne a védelem?

Nem. A G DATA bizonyítottan és folyamatosan jobb védelmet biztosít, és több kártevőt állít meg, mint más ismert vírusirtók.

Keresse fel a VirusBulletin weboldalát, és hasonlítsa össze például a G DATA, az ESET Nod32 és a Kaspersky teljesítményét.

A védelem hatékonyságát jelző RAP pontszámok átlaga az utolsó 10 tesztre vonatkozóan a következő (a cikk készítésének időpontjához viszonyítva):

G DATA: 93,28%

ESET: 85,95%

Kaspersky: 83,62%

Az eredmény jelzi, hogy a G DATA több száz kártevővel többet ismer fel a teszteken mint népszerű versenytársai. A legutolsó RAP ábra ezen a linken érhető el.

3. Jobban véd-e más vírusirtó a zsaroló kártevők ellen, mint a G DATA?

Nem. A G DATA az elsők között készítette el a Locky elleni védelmet, és biztosított leírást a kártevő működéséhez.

Tavaly decemberben adtunk ki magyar nyelvű Whitpapert a témában, melyben leírtuk, milyen intézkedéseket szükséges megtenni a védelem növeléséhez.

4. Hogyan működik ma egy vírusfertőzés?

A bűnözők arra törekednek, hogy az új kártevő variánsok minél tovább rejtve maradjanak. Ezért sokszor olyan változatokat készítenek a kártevőkből, melyeket csak egy-egy lokális hálózatba – vagy egy adott vállalathoz juttatnak el. A vírusirtó szoftverek gyártónak így egyre nehezebb mintát szerezni az új változatokból, mialatt növekedik az esélye annak, hogy olyan kártevővel találkozzunk, mely csak és kizárólag a mi cégünknél fordul elő.

5. Mit mond számunkra a VirusTotal elemzése?

A VirusTotal szolgáltatását nem lehet arra használni, hogy a különböző vírusvédelmi szoftverek teljesítményét összehasonlítsuk egymással. Ennek számos technikai oka van, melyet részletesen kifejtettünk ebben a blogbejegyzésünkben.

6. Hogyan kell konfigurálni a vírusvédelmet ahhoz, hogy a G DATA majdnem biztosan megállítsa a zsaroló kártevők új változatait is?

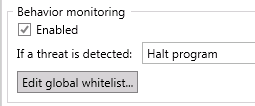

• Aktiváljuk a magatartásalapú védelmet.

A magatartásalapú védelem természetesen megállíthat olyan programokat is, amelyek hozzátartoznak a vállalat rendes működéséhez. Ezért a javasolt beállítás a program működésének blokkolása, nem pedig karanténba zárása.

A magatartásvédelem által blokkolt alkalmazásokat folyamatosan monitorozzuk, és a rendes alkalmazásokat adjuk a kivételekhez. Ezután szigoríthatjuk a védelmet, és a nem kívánt alkalmazásokat akár karanténba zárhatjuk.

A magatartásalapú védelmet azonban nem érdemes csak azért kikapcsolni, hogy megakadályozzuk néhány vállalati program ideiglenes blokkolását.

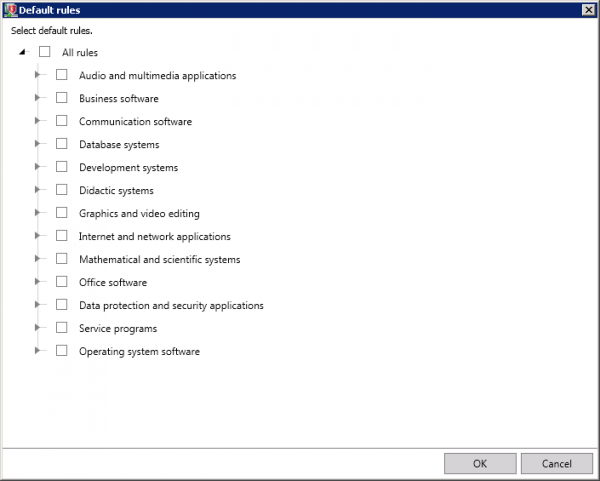

• A házirendkezelő (Policy Manager) segítségével blokkolhatjuk a nem ismert alkalmazások futását.

A házirendkezelő részét képező Application Control segítségével beállíthatjuk, hogy milyen alkalmazások legyenek futtathatóak a gépen, így minden más alkalmazás blokkolásra kerül (Whitelist mód). Az alapértelmezett szabályok (default rules) jó kiindulási alapot jelentenek a szabálykészletek összeállításához.

• A házirendkezelő (Policy Manager) segítségével állítsunk be tartalomszűrést.

A tartalomszűrő (Web Content Control) segítségével meghatározhatjuk, hogy a felhasználók milyen weboldalakhoz férnek hozzá. Így kizárhatóak a nem kívánt weboldalak.

• A tűzfal beállításait magunk is konfigurálhatjuk.

A G DATA tűzfala alapértelmezésben automata módban működik. Ezt a működést átválthatjuk saját szabálykészletre is. Az ilyen szabálykészletek összeállítása első alkalommal nagy munkát jelent a rendszergazdák számára, azonban ha egyszer létrehoztuk a megfelelő szabálykészletet, azt már könnyű kiegészíteni az új vállalati alkalmazásokkal.

• Konfiguráljunk mentéseket.

Konfiguráljunk rendszeres mentéseket. A G DATA Backup Modul segítségével rendszeresen menthetjük a kliensek állományait egy hálózati területre. Mivel ezek a mentések saját fájlformában készülnek el, valószínűtlen, hogy az elterjedt fájlkiterjesztésű állományokat megtámadó zsaroló kártevők ezeket is titkosítsák.

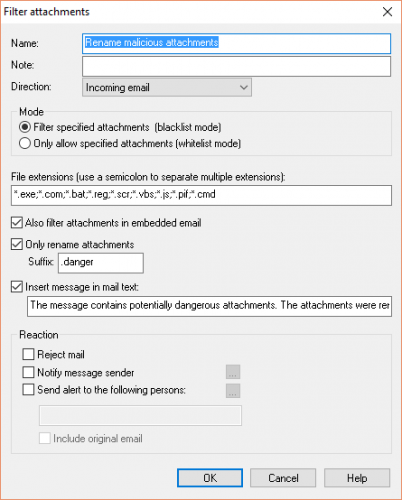

• Szűrjük a csatolmányokat.

A G DATA MailSecurity segítségével állítsuk be a csatolmányok szűrését, és ne engedjünk be a hálózatba a nem kívánt e-mail csatolmányokat.

7. További biztonsági házirendek bevezetése

Más blogokban és helyeken már sok szó esett arról, hogy milyen egyéb biztonsági intézkedéseket érdemes bevezetni a kár megelőzésére.

Az alapvető tennivalók közé tartozik a rendszeres adatmentések konfigurálása.

Ezenkívül érdemes beállítani a felhasználói fiókok felügyeletét (UAC), és természetesen a munkatársak ne kapjanak rendszergazdai jogokat a számítógépeken.

Végül az Active Directory Group Policy segítségével is lehet korlátozni azt, hogy milyen könyvtárakból legyenek futtathatóak az alkalmazások. A legtöbb zsaroló kártevő TEMP könyvtárakból, az %appData% könyvtárból vagy a lomtárból futtatja le magát. Ezeket korlátozzuk.

8. Mit tegyünk, ha megfertőződött egy gép a hálózatban?

Az első és legfontosabb, hogy azonnal szeparáljuk az érintett gépeket a hálózat többi részétől. Az adatmentésre használt meghajtókat, szervereket válasszuk le a hálózatról, hogy azokra ne tudjon a kártevő átterjedni.

A fertőzött gépet kapcsoljuk ki, majd a merevlemezről készítsünk teljes másolatot.

A másolat elkészítése után a fertőzött gépet vagy külső indítólemez segítségével tisztítsuk meg a fertőzéstől, vagy próbáljuk meg használni a G DATA eltávolító eszközét, mely számos ismert zsaroló kártevőt eltávolít a gépről. Az adatokat állítsuk helyre a mentésből, és ne fizessük ki a váltságdíjat.

A megfertőzött merevlemezt érdemes a Blancco szoftvereinek segítségével teljesen fertőtleníteni.

9. Milyen további biztonsági eljárásokat érdemes bevezetni?

A Kürt Zrt. a következő tanácsokat adja a Napi.hu oldalon megjelent cikkében:

• Mentsünk offline, amit csak tudunk dvd-re, külső meghajtóra.

• Legyen feltelepítve a számítástechnikai eszközön (számítógép, telefon, tablet) legalább egy biztonsági szoftver. Ennek vírusleíró adatbázisát rendszeresen frissítsük, hiszen a vírusok folyamatosan változnak, így csak naprakész védelmi rendszernek van esélye a hatékony védekezésre.

• Győződjünk meg róla, hogy a biztonsági szoftverünk többrétegű védelemmel rendelkezik: hálózati (behatolás megelőző funkció), illetve fájl védelemmel (szokásos vírusvédelmi funkciók, viselkedéselemző/viselkedésfigyelő, illetve karantén és/vagy törlő funkció).

• A saját gépünkön is alkalmazzunk az anti-malware szoftvereken kívül tűzfalat. Ha ugyanis a ransomware programnak sikerül kicseleznie az anti-malware programot, akkor a tűzfalunk még figyelmeztethet, és megakadályozhatja a kártékony szoftvert abban, hogy az úgynevezett Command and Control (C&C) szerveréhez kapcsolódva utasításokat fogadjon el a fájlok zsaroló célú kódolása érdekében.

• Állítsuk be a számítógépen a „Visszaállítási pont létrehozása” funkciót. Ez ugyan nem ad teljes körű védelmet a vírus ellen, de a Kürt adatmentő mérnökeinek tapasztalata szerint javítja az esélyeinket: segítségével és speciális megoldásokkal helyre lehet állítani egyes fájltípusokat a kártevő által végzett titkosítás után.

• Fedjük fel a rejtett fájlkiterjesztéseket, mert a titkosító vírus gyakran érkezik e-mailben küldött „.PDF.EXE” kiterjesztésű fájlban. A Windows alapbeállítása szerint az ismert fájlkiterjesztéseket elrejti. Ha engedélyezzük ezek megjelenítését, akkor szabad szemmel is egyszerűbben felismerhetőek lesznek a gyanús fájlok.

• A kártékony programok sokszor az operációs rendszer, a böngésző, illetve a különböző böngésző bővítmények sérülékenységeit játsszák ki, ezért ezeket is rendszeresen frissítenünk kell.

• Tiltsuk le az RDP-t (távoli asztal kapcsolatok). A cryptolocker (fájlkódoló) szoftverek gyakran RDP kapcsolatokon keresztül is fertőznek. Ha nincs szükségünk erre a funkcióra, akkor tiltsuk le.

1 Comment