G DATA Threat Report: A Qbot felváltja az Emotet-et

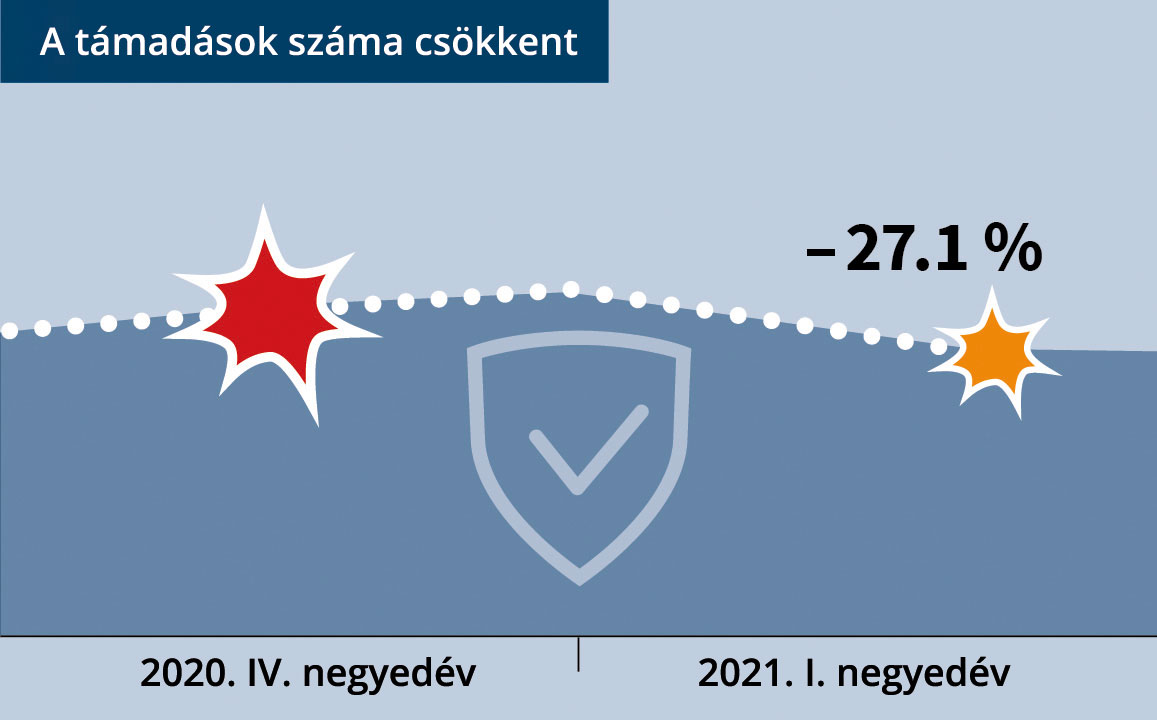

A G DATA legfrissebb jelentése szerint a kiberbűnözök megtalálták az Emotet helyettesítőjét, és jelenleg a Qbot minden negyedik támadásban érintett. A cégek elleni támadások aránya 60 százalékkal nőtt.

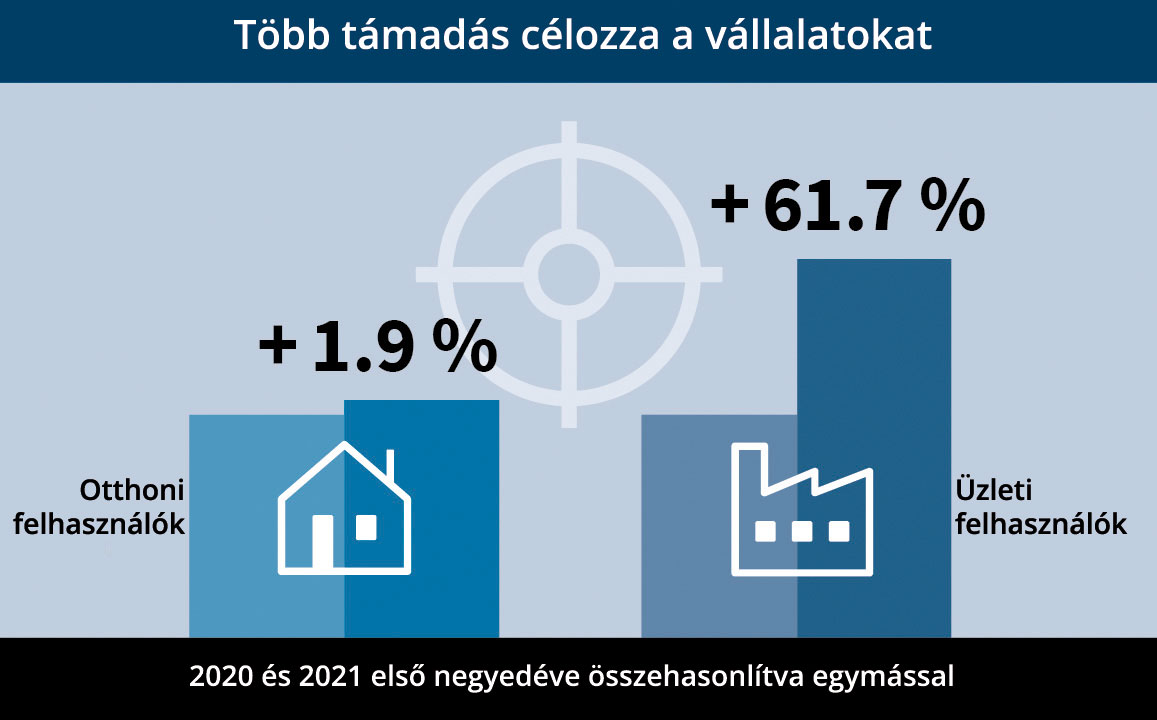

Míg a magánszemélyek esetében az elhárított kibertámadások száma keveset változott – 1,9 százalék volt a növekedés az elmúlt évben –, a vállalatok esetében jelentősen növekedett. Egy év alatt, 2020 első negyedéve és 2021 első negyedéve között 61,7 százalékkal bővült a vállalatokat célzó támadások száma. Ez az időszak magába foglalja az Exchange szerverek elleni jelentős számú támadásokat is, amelyek komoly gondokat okoztak – és fognak még okozni – a vállalatoknak.

A koronavírus pandémia második évében a vállalatoknak még sok tennivalójuk van IT-rendszereik védelmének területén – véli Tim Berghoff, a G DATA szakértője. Az otthoni munkavégzés a kiberbűnözők malmára hajtja a vizet, akik ki is használják a lehetőséget. Az IT-menedzsereknek biztonságos infrastruktúrára kell kicserélniük a sebtében összerakott, távmunkát támogató megoldásokat

Az Emotet halott, a Qbot él

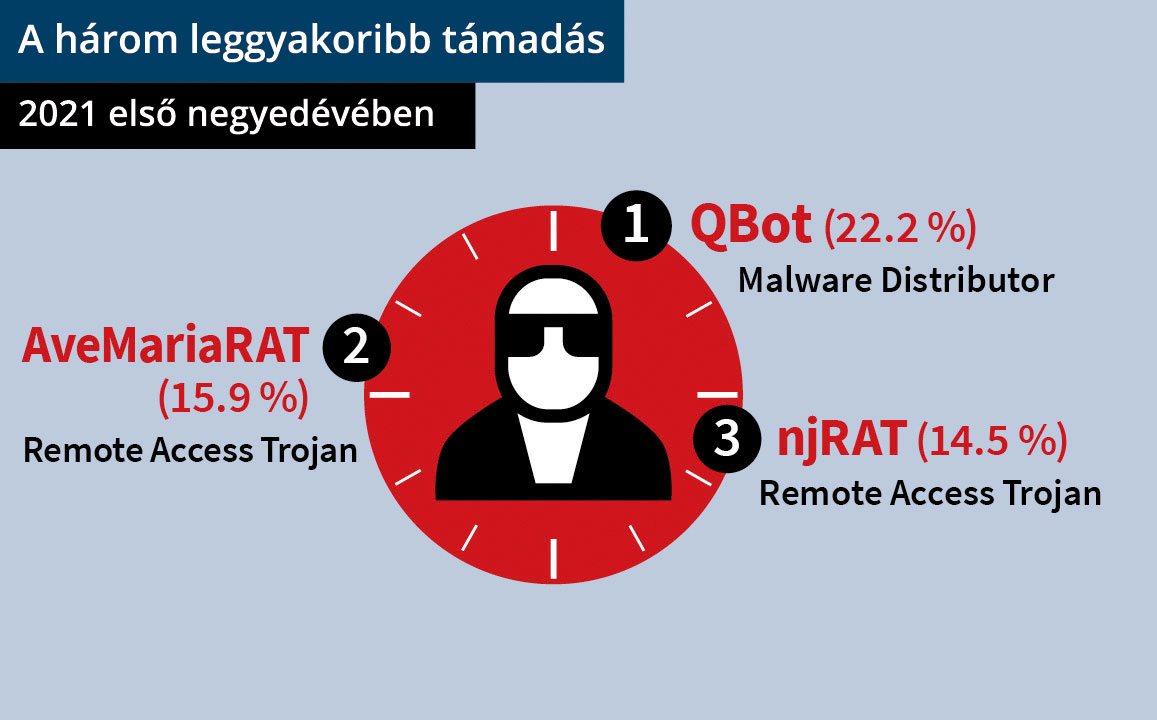

Amikor az év elején egy nemzetközi összefogás eredményeképp az Emotet hálózatot sikerült megszüntetni, a biztonsági szakértők rögtön feltették a kérdést: vajon melyik kártevő lép a multifunkciós kiberfegyver helyébe? A válasz: a Qbot. Az adatok az mutatják, hogy a Qbot okozza jelenleg az elhárított támadások 22 százalékát.

A Qbot eredetileg egy banki trójai volt, de a kártevőt idővel modulárisan fejlesztették tovább. Így a kártevő jelenleg féregként képes terjedni, azonosítókat lop, és vírusokat is betölt. Főként egészségügyi intézményeket, kormányzati szerveket, pénzügyi intézményeket és kereskedelmi vállalatokat támadnak a segítségével.

A támadások egyre kidolgozottabbak

A Qbot mellett szép számmal aktívak a távoli elérésű trójaiak is. A támadások több mint 30 százalékát az AveMariaRAt vagy njRAT okozta. A távoli elérésű trójai kártevők lehetővé teszik a megfertőzött számítógép távoli ellenőrzését, anélkül, hogy ezt a felhasználó észrevenné. A támadó többek között megnézheti az áldozat asztalát, naplózhatja a billentyű leütéseket, hozzáférhet a kamerához, ellophatja a böngészőkben tárolt jelszavakat, feltölthet vagy letölthet fájlokat.

A jelenlegi RAT támadásokban a bűnözők szervezettebben dolgoznak, megosztják egymás között a feladatokat, modulárisan építik fel a kártevőket, hogy szolgáltatásként eladhassák azokat. Az Aggah csoport támadásának elemzésekor például kiderült, hogy először egy adathalász e-mailben aktiváltak egy kártékony makrót, majd megpróbálták kikapcsolni a védelmi megoldásokat. A kártevő megnézi, hogy milyen végpontvédelmi megoldást telepítettek a számítógépre, és annak megfelelően választja ki a következő lépést. A különböző modulokat olyan textmegosztó platformokon tárolják, mint Pastebin, és onnan hívják meg őket.

Tim Berghoff szerint a vállalatoknak az emberi tényezőre is figyelniük kell IT biztonság területén. A távmunka és a járványhelyzet komoly stresszhelyzetet jelent az alkalmazottak számára, emiatt sokkal sérülékenyebbek a támadási kísérletekkel szemben. Mivel az otthon és az iroda egymás mellett van, az emberek kevésbé vannak résen, és nagyobb valószínűséggel kattintanak egy kártevő e-mailre. Az is bonyolítja a helyzetet, hogy nincs közvetlen kapcsolatuk azokhoz a kollégákhoz, akiktől egyébként tanácsot kérhetnének.