A számítógépes vírusok ellen is vannak oltások, de ritkán használjuk őket

A G DATA szakértői kifejlesztettek egy oltást, amely a STOP/DJVU zsarolóvírus család ellen véd. Egy másik oltás a Log4Shell sérülékenységet igyekszik a felhasználó tudta nélkül kijavítani. A biológiai vírusoktól eltérően a számítógépes vírusok elleni oltások nem gyakoriak – cikkünkben megmagyarázzuk, miért van ez.

A számítógépes kártevők elleni oltás a biológiaihoz hasonlóan működik: a kártevő ártalmatlan részeit mutatja be a számítógépes rendszernek, így az igazi kártevő már nem tud elterjedni a rendszerben. A számítógépes kártevők elleni oltások a biológiai oltásokkal ellentétben nem képesek a rendszer biztonsági válaszát megerősíteni.

Hogyan működik a számítógépes vírusok elleni oltás?

Nagyon sok kártevőt úgy építettek fel, hogy egy adott rendszert kétszer ne fertőzhessen meg. Ezért elég sok esetben a kártevő fertőzöttségi jelzéseket (markereket) helyez el egy rendszerben annak sikeres megfertőzése után. Amikor a kártevő másodszorra is megtalálja az adott rendszert, és benne a fertőzöttségi markereket, akkor másodjára már nem telepíti újra magát.

Az oltás pedig csupán a fertőzöttségi markereket helyezi el a rendszerbe anélkül, hogy ténylegesen megfertőzné a hálózatot. Így amikor az igazi kártevő telepítené magát, nem fogja, mert úgy értelmezi, hogy az adott rendszert már sikeresen megfertőzte.

Vannak olyan kártevő oltások is, melyek nem fertőzöttségi markereket használnak, hanem rossz adatok biztosításával buktatják ki a vírust. Egyes kártevők a registry-be vagy titkosítási kulcsokba, konfigurációs beállításokba, C2C szerverekre írják a működésükhöz szükséges adatokat. Az oltás rossz adatot helyez el ezekre a helyekre, így amikor a kártevő értelmezni próbálja az adatokat egyszerűen lefagy, rosszul működik. A távolról kontrollált kártevők esetében ez lehet például egy nem létező parancsközpont (C2C szerver).

Milyen oltások léteznek már?

Az Emotet régebbi verziója ellen például buffer overflow segítségével védekeztek a szakemberek, ennek neve EmoCrash.

A G DATA szakembere által kifejlesztett STOP/DJVU zsarolóvírus oltás esetében a zsarolóvírust átverik, hogy az ne titkosítsa a fájlokat. Ha a kártevő nem tudja titkosítani az adatokat, akkor nincs mire hivatkozva váltságdíjat kérni, vagyis az oltás ártalmatlanná teszi a zsarolóvírust.

A Cybereason Logout4Shell oltása kicsit másképp működik, és etikai kérdéseket is felvet használata. Az oltás lényegében egy ártalmatlan kártevő, és a Welchia féreghez hasonlít. Féregként terjed, azonban a terjesztett kártevő helyett egy problémát old meg az érintett rendszerekben. Az oltás a Log4Shell sérülékenységet használja ki saját maga terjesztésére, de nem zsarolóvírust vagy más kártevőt visz a rendszerekbe, hanem frissíti azokat.

Felhasználása azért vet fel etikai kérdéseket, mert a rendszer tulajdonosának beleegyezése nélkül avatkozik be a rendszerbe. A Bleeping Computer-nek nyilatkozó Cybereason saját véleménye szerint az oltásból származó haszon ebben az esetben felülmutat az etikai problémán, hiszen a Log4Shell egy rendkívül súlyos sérülékenység.

Az oltások előnyei

A biológiai oltásokhoz hasonlóan a számítógépes vírusok elleni oltásnak is megvan a maga előnye. Passzívak, vagyis a rendszert szkennelő megoldásokhoz képest nem befolyásolják annak teljesítményét. A kártevőtől függően már a fertőzött rendszerekben is működik, megakadályozva a kártevő tevékenységét. Egy 2012-es tanulmány szerint a kártevők 59,4 százaléka használ fertőzöttségi markereket. Nyilván, ez egy tízéves tanulmány, azonban nagy valószínűséggel az arányok hasonlóak, így a kártevők családok több mint felére lehetne oltás fejleszteni.

Vannak biztosági vállalatok, melyek kártevők elleni oltások fejlesztésével foglalkoznak, például a Minerva.

Az oltások hátrányai

A szignatúra alapú antivírus megoldásoktól eltérően az oltások nem túl népszerűek, hogy miért, röviden a G DATA szakértői által kifejlesztett STOP/DJVU oltással illusztráljuk.

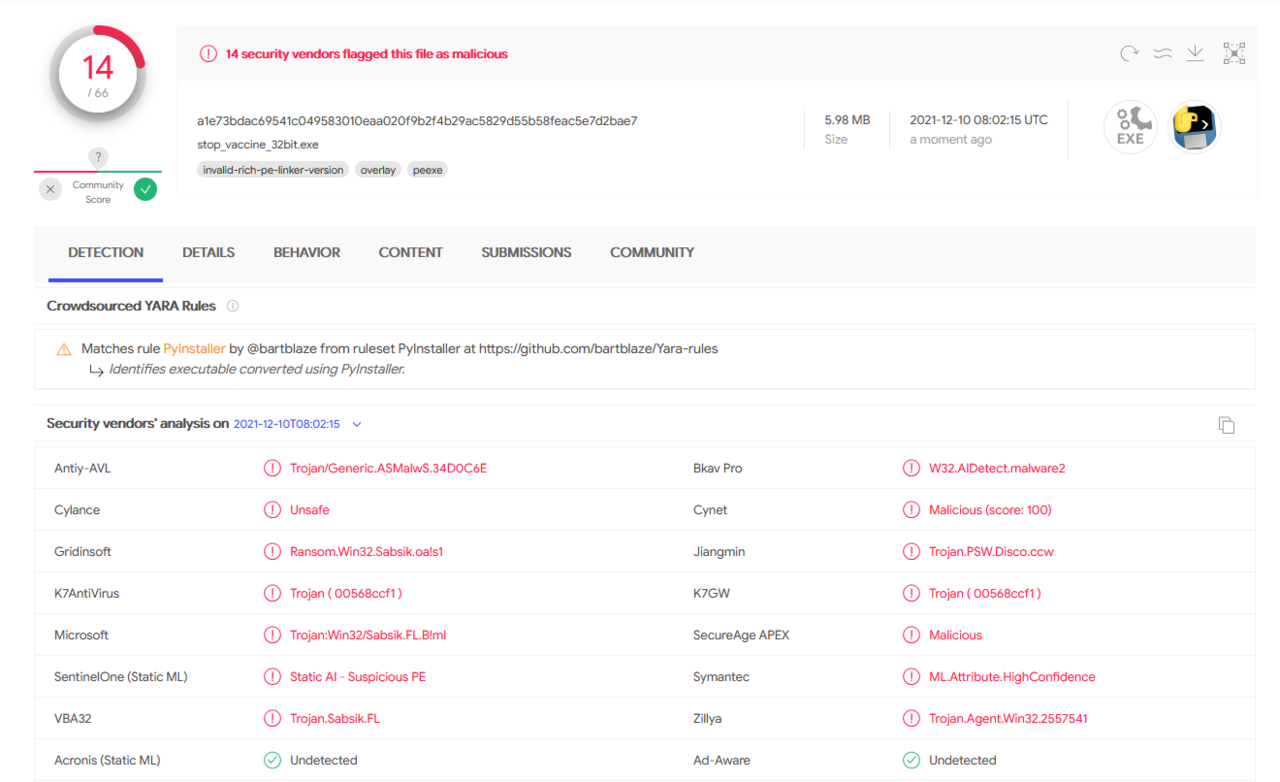

Az oltást John Parol és a G DATA szakértője, Karsten Hahn fejlesztették, a GitHub-on bárki számára elérhető. Miután a szakemberek elkezdték használni, rengeteg fals pozitív találatot adtak az antivírus gyártók.

A Readme fájlban magyarázzák el az oltást fejlesztő szakértők, hogy az a titkosítás ellen véd csupán.

Az oltás ellenére a zsarolóvírus a következő dolgokat meg tudja tenni:

- Egyes esetekben a zsarolóvírus megírja a zsaroló levelet.

- A 6 byte-nál kisebb fájlokat a zsarolóvírus átnevezi, de tartalmukat nem tudja megváltoztatni.

- A zsarolóvírust gyakran más kártevőkkel közösen terjesztik, mint például a Vidar adatellopó kártevő, a rendszereket az oltás ellenére is át kell vizsgálni a támadás után.

Az oltás csupán a fájlok titkosítását és átnevezését akadályozza meg. Nem biztos, hogy a vakcina sokáig marad a rendszerben, hiszen az antivírus megoldások kártevőként ismerhetik fel. A STOP/DJVU zsarolóvírust egy adott ponton nagy valószínűséggel frissítik, az új verzióra az oltás nem biztos, hogy hatásos lesz.

Az oltás nem jelent teljes megoldást

A legnagyobb probléma, hogy az oltás hatására a biztonsági termékek fertőzöttnek láthatják a rendszert. A kártevők szkennereket is használó felhasználók megtalálják a fertőzöttségi markereket, és ezt a fertőzés jeleként értékelik. Ha az antivírus megoldásba beépítenénk az oltást, akkor a szkennerek újra megtalálják a markereket. A szkenner és az antivírus megoldás egymás ellen dolgoznának, a felhasználók pedig azt hiszik, hogy az antivírus megoldás vagy a kártevő szkenner nem működik megfelelően.

Arra sem lehet kényszeríteni a kártevő szkennereket, hogy figyelmen kívül hagyják a fertőzöttségi markereket, mert ez gyengítené a rendszerek biztonságát. A markerek új, eddig ismeretlen kártevő jelei is lehetnek. Az oltás csendben, némán teszi dolgát, így a felhasználó biztonságtudatossága sem növekszik: nem tudja meg, hogy rossz ötlet volt letölteni az adott fájlt, és még rosszabb telepíteni.

A számítógépes vírusok elleni oltás ezért egy niche védelmi mechanizmus marad a mindennapi kártevők ellen, de jó tudni, hogy a megelőzésre vannak újszerű lehetőségek.

Ajánlott irodalom

[quinn20] James Quinn, August 2020, “EmoCrash: Exploiting a Vulnerability in Emotet Malware for Defense”, www.binarydefense.com/emocrash-exploiting-a-vulnerability-in-emotet-malware-for-defense/

[wich12] A. Wichmann and E. Gerhards-Padilla, “Using Infection Markers as a Vaccine against Malware Attacks,” 2012 IEEE International Conference on Green Computing and Communications, 2012, pp. 737-742, doi: 10.1109/GreenCom.2012.121.