Egy kis történelem: mi köze a vasútmodellezésnek a hackerekhez?

Sok embernek eszébe jut egy kép a „hacker” kifejezés hallatán. Ez gyakran egy film vagy egy újságcikk alapján születik meg, és nem ritkán összekapcsolódik a bűnözéssel. De a világ sokkal rosszabb hely lenne hackerek nélkül.

A köznyelve átment értelmezés szerint a „hackelés” és a kapcsolódó kifejezések általában negatív jelentéssel bírnak, így például nem hozzáértő módon történő javításokat jelölhetnek. Például ha valaki azt mondja, hogy „meghackeltem a rossz ventillátort”, akkor gondolhat arra, hogy rendes javítás helyett ragasztószalaggal fogta össze a törött részeket.

Számítógépekkel kapcsolatban a nagyközönség gyakran a számítógépes rendszerekhez, személyes fiókokhoz és hálózatokhoz való jogosulatlan hozzáféréssel, vagy digitális eszközökkel való visszaéléssel köti össze a hackelést – többnyire anyagi haszonszerzés vagy károkozás céljából.

És megszületett az etikus hacker kifejezés is, amely olyan informatikai szakembereket jelöl, akik tudásukkal a rendszerek sebezhetőségeit igyekeznek felderíteni, annak érdekében, hogy biztonságosabbá tegyék ezeket.

A közös ezekben az értelmezésekben, hogy a hackerek valóban gyakorta jártasak a számítógépes hardverek és szoftverek módosításában, hogy azok az eredeti fejlesztői szándékon kívüli más módon is használhatók legyenek.

Egy történelmi hack

Az első feltörés, amely figyelemreméltóan megközelíti a modern definíciónkat, 1903-ra nyúlik vissza. Íme, ami történt: 1903-ban az olasz villamosmérnök és feltaláló, Guglielmo Marconi készen állt arra, hogy Angliában bemutassa nemrégiben feltalált vezeték nélküli átviteli rendszerét. Marconi azt állította, hogy vezeték nélküli adatátvitele „biztonságos és privát”. Egy rivális feltaláló és bűvész, Nevil Maskelyne (1863-1924) azonban bebizonyította, hogy tévedett. Miközben Marconi felkészült a demonstráció megkezdésére, a morzekóddal Angliát átszelő adásra, Maskelyne volt az, aki behatolt a jelbe saját morzekódjával, amelyet Marconis berendezése vett. Üzenetei néhány kiválasztott szót tartalmaztak Marconinak. Ezt a szélhámos közvetítést John A. Fleming fizikus, akinek Marconis üzeneteit kellett megkapnia, „tudományos huliganizmusnak” minősítette. De már késő volt – Maskelyne nyilvánosan felfedte a Marconis-technológia súlyos hibáját.

Az első hackelés 1903-ra nyúlik vissza, és kellett hozzá egy Morse berendezés.

Jó lenne ilyenkor azt mondani, hogy „azóta hosszú utat tettünk meg”, de ez nem lenne igaz. Ugyanez a „kódcsere” reálisan megtörténhetett volna a Twitteren a múlt héten egy biztonsági kutató és egy fejlesztő között, aki nem volt hajlandó befoltozni egy kritikus sérülékenységet.

A hackelés formalizálódik

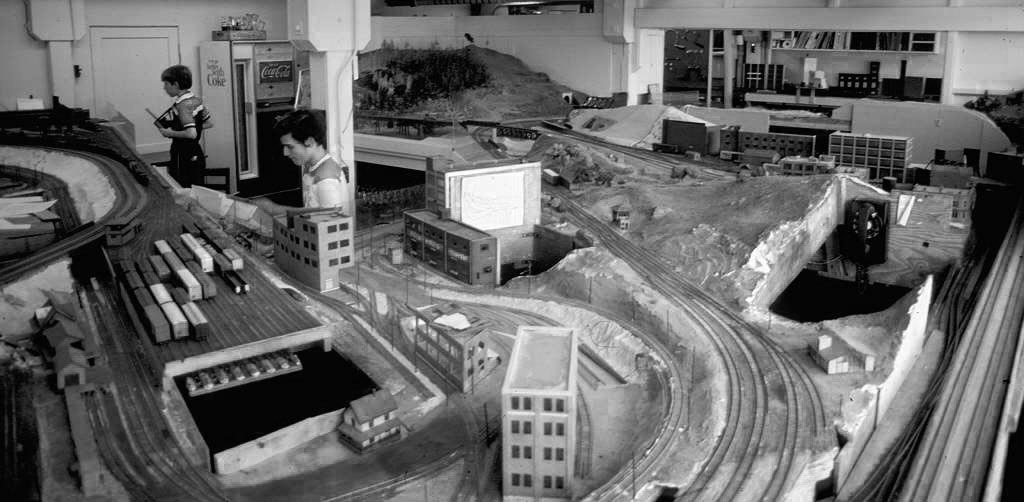

A Massachusetts Institute of Technology (MIT) vasútmodellező klubbja (Model Railroad Club) alkotta meg először a „hackelés” kifejezést, ami egy probléma nem szokványos, unortodox megoldására utal. A klub tagjai voltak az elsők, akik technológiai kontextusban használták a „hackelés” kifejezést. A második világháború után ezek a diákok a „hack” szót kezdték használni egy technikai probléma innovatív (és olykor unortodox) megoldásának jelölésére. Ez tekinthető a fogalom első „formális” meghatározásának, amely ma is érvényes.

A Model Railroad Club az MIT egyetemen – ahol a hackelés kifejezés megszületett. Forrás: Wired

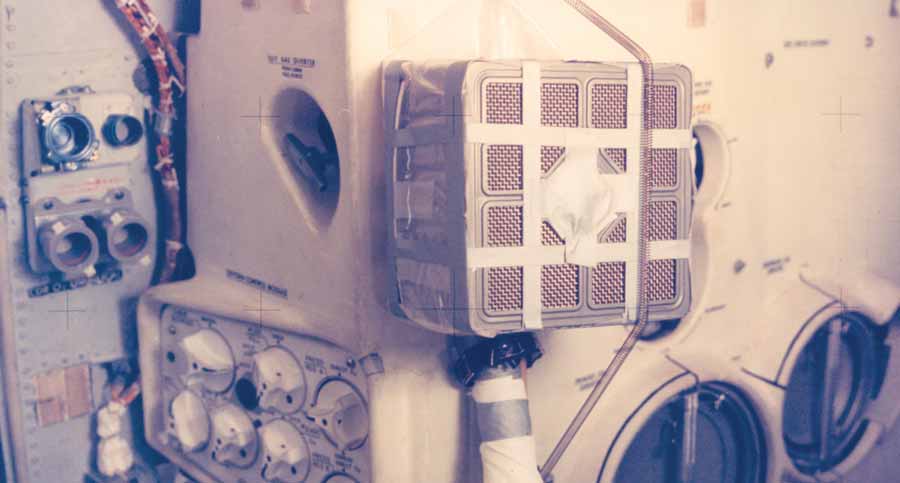

Ugorjunk előre az 1960-as évek elejére, amikor a számítógépek könnyebben hozzáférhetővé váltak az akadémiai intézmények számára. Ez a NASA Apollo-programjának idejében történt, ahol az MIT műszerlaboratóriumát bízták meg olyan számítógépes hardver és szoftver kifejlesztésével, amely az embereket a Holdra juttatja (az olyan meghatározó cégek legnagyobb meglepetésére, mint az IBM). A kíváncsi klubtagok, akik beléptek erre az új technológiai területre, magukkal hozták a terminológiát. A „hackelés” azóta is nagyon szorosan kapcsolódik a számítástechnikához.

A hackelt szén-dioxidszűrő az Apollo 13-on, amely megmentette a legénység életét. Forrás: Wikipedia

Mint széles körben elismert jelenség azonban csak az 1980-as évek elején indult útjára a hackelés. A számítógépek először voltak elérhetőek és megfizethetőek a nagyközönség számára. Ettől kezdve szinte bárki vásárolhatott számítógépet, és kísérletezhetett a hackeléssel. És bizony kísérletet is tettek. A hackelés különféle formákban jelentkezett – a pusztán szórakoztatótól az elme kihívásáig, az enyhén bosszantótól az egyenesen illegálisig. Ez a hidegháború idején történt, így a számítógépes kémkedés természetesen olyan téma volt, amely a címlapokon is megjelent.

Az elmúlt évek legveszélyesebb hackerei pedig közül sokan merítenek ihletet ezektől a korai úttörőktől. 1986-ra a bűnözői hackelés annyira elterjedt az Egyesült Államokban, hogy elfogadták a számítógépes csalásról és visszaélésről szóló törvényt (CFAA – Computer Fraud and Abuse Act). Ez volt a világ első kiberbűnözés elleni törvénye.

A hackerek típusai

A hackelés elsősorban a határtalan kreativitásról, a félelem nélküli innovációról és a bátorságról szól, hogy eltérjen a szokásos gondolkodásmódtól. A Chaos Computer Club, Európa legnagyobb hackerszövetsége a hackelést „a technológia kreatív, praktikus és tiszteletlen felhasználásaként” határozza meg. Sajnos nem minden hacker elégszik meg azzal, hogy a hackelés kedvéért hackeljen. Tevékenységük jogszerűsége alapján a hackerek három nagy csoportra oszthatók.

Fekete kalapos hackerek

A fekete kalapos hacker leggyakrabban a médiában jelenik meg: az álarcos kiberbűnöző, aki ügyesen behatol egy számítógépes rendszerbe, hogy adatokat lopjon, módosítson, vagy más illegális cselekményeket hajtson végre. Amikor egy feketekalapos hacker felfedez egy gyengeséget a szoftverben, akkor a hibát bűnözői célokra használja ki. A fekete kalapos hacker például exploitot írhat – ez egy olyan szoftver, amely egy gyengeséget kihasználva behatol egy számítógépes rendszerbe, és rosszindulatú programokat terjeszt. Emellett az interneten eladásra kínálhatja fel a felfedezését. A fekete kalapos hackerek néha még másokat is megpróbálnak kényszeríteni (vagy megvesztegetni), hogy végezzék el helyettük a munkát. 2020 augusztusában például egy hacker 1 millió dollárt ajánlott fel a Tesla egyik alkalmazottjának, hogy titokban telepítsen zsarolóvírust a cég megagyárába, Nevada államban. Szerencsére az alkalmazott jelentette ezt az FBI-nak, és a hackert letartóztatták.

Fehér kalapos hackerek, etikus hackerek

A fekete kalapos hackerekkel ellentétben a fehér kalapos hackerek nyíltan végzik tevékenységüket. A vállalatok gyakran alkalmaznak fehér kalapos hackereket, hogy szándékosan támadják meg rendszereiket és szoftvereiket, hogy sebezhetőséget vagy biztonsági problémákat fedezzenek fel. Ezt penetrációs tesztnek nevezik, ami lehetővé teszi a vállalatok számára, hogy fokozzák a biztonságukat, mielőtt egy fekete kalapos hacker behatolna. Emellett az etikus hackerek adathalászatnak is kitehetik az alkalmazottakat, hogy teszteljék, mennyire ellenálló a szervezet a valódi támadásokkal szemben, és hogy azonosítsák azokat a területeket, ahol további kiberbiztonsági képzésre van szükség. Végül az etikus hackerek az alkalmazások felfedezett sebezhetőségeit is jelentik az érintett alkalmazás szállítójának vagy fejlesztőjének, néha „pro bono”, néha pedig sikerdíj fejében, amelyet bármely kritikus hibát felfedező kutatónak kifizetnek.

Szürke kalapos hackerek

A szürke kalapos hackerek a fekete és fehér közötti szürke – innen a név – területen mozognak. A fehér kalapos hackerekkel ellentétben nem altruisták, de nem is kizárólag bűnözői tevékenységet folytatnak. A szürke kalapos hackerek általában először hackerek, és csak utána kérnek engedélyt (az etikus hackerek előzetes jóváhagyással dolgoznak). Sok szürke kalapos hacker először átvizsgálja egy vállalat rendszereit vagy szoftvereit biztonsági problémákat keresve. Csak akkor kínálnak megoldást, ha találtak egyet – átalában térítés ellenében. Más szürke kalapos hackerek a hackelést az aktivizmus eszközeként használják. Nyilvánossá teszik a sérülékenységeket, így a szóban forgó céget a lakosság nyomása kényszeríti a probléma megoldására. Miután 2013-ban egy szürke kalapos hacker biztonsági problémát fedezett fel a Facebooknál, majd a cég többször is visszautasította, a hacker a sérülékenységet kihasználva Mark Zuckerberg Facebook profilján tett közzé egy üzenetet.

Bár a szürke kalapos hackerek tevékenysége pozitív eredményekhez is vezethet, az engedély nélküli feltörés továbbra is illegális. Egyes esetekben a hackerek nyilvánosságra hoztak egy hibát, amelyet utólag kijavítottak, hogy aztán a szóban forgó szervezet beperelje őket (vagy a hatóságok segítségével kellemetlenkedjen). Ezt a „lődd le a hírnököt” megközelítést széles körben bölcs lépésnek tartják, mert ha egy vállalatról ismert, hogy jogi lépéseket tesz a hibákat nyilvánosságra hozó kutatókkal szemben, a jövőben már nem biztos, hogy a hackerek nyilvánosságra hozzák ezeket.

A hackerek eszközei

A hacker sokszor technikai megoldásokat alkalmaz, de szociális manipulációt (social engineering) is bevethet, hogy a felhasználókat rávegye jelszavak, személyes adatok megadására vagy egy fertőzött e-mail melléklet megnyitására.

Gyakori technika emellett a rosszindulatú hirdetések alkalmazása, a botnetek, a DDoS (túlterheléses támadás), a zsarolóvírusok és adathalász e-mailek használata. Vannak olyan technikai megoldások is, amelyet mind a biztonsági szakemberek, mind a bűnözők használnak (például az nmap, a mimikatz, a Ghidra, a burp, a Cain&Abel, a Purple Knight vagy a Metasploit). Minden technikai eszköznek speciális felhasználása van, és a hackerek általában saját eszközkészleteket állítanak össze.

A csínytevőktől a szervezett kiberbűnözésig

Sajnálatos módon a hackelés a fiatal kódolók huncutságából milliárdos iparággá fejlődött. A kiberbűnözés egy szervezett bűnözési forma, amelynek szereplői például kulcsrakész hackereszközöket fejlesztenek és adnak el az alacsonyabb szintű bűnözőknek.

Ma a leggyakrabban a következő 5 motiváció miatt próbálnak meg betörni számítógépekre és hálózatokra:

1.) Pénzügyi haszonnal járhat hitelkártya-számok ellopása, bankrendszerek átverése vagy vállalatok dokumentumainak nem kívánt titkosítása zsarolóvírusok segítségével.

2.) Emberek vagy cégek hírnevének megsértése vagy megtámadása is motivál néhány hackert.

3.) Az ipari kémkedés célja üzleti információk, szabadalmak eltulajdonítása jogosulatlan üzleti előny megszerzése érdekében.

4.) Kiberháborús célból egész nemzetek vesznek részt az állam által támogatott hackelésben, hogy ellopják politikai ellenfeleik adatait, destabilizálják azok infrastruktúráját, vagy éppen hamis információkkal (fake news) diszharmóniát és zűrzavart keltsenek a megtámadott ország társadalmában, előnyükre befolyásolják az ottani választások eredményét.

5.) Végül politikai és társadalmi célokért küzdenek a hacker-aktivisták vagy „hacktivisták” – általában anyagi motiváció nélkül. Arra törekszenek, hogy a közvélemény figyelmét egy problémára irányítsák azáltal, hogy nagyon nem hízelgő fényt vetnek a célpontra – általában érzékeny információk nyilvánosságra hozatalával. A legismertebb hacktivista csoportok, valamint néhány híresebb vállalkozásuk az Anonymous, a WikiLeaks és a LulzSec. Az ilyen típusú hackerekkel az a probléma, hogy hackelési készségeiket valamilyen „Robin Hood”-féle módon használjákm, és megkérdőjelezhető módszerekkel foglalkoznak egy jogos problémával. Úgy tűnik, hogy ezek a hackerek az egész hackeripart menőnek vagy szexinek állítják be, de rossz okból. Ez veszélyes dolog, mivel a potenciálisan jó szándékú, de tapasztalatlan embereket nagyon vékony határok átlépésére késztetheti.

Illegális a hackelés?

A hackeléssel önmagában nincs semmi baj. A legális hobbi és az illegális kiberbűnözés közötti határ általában akkor kerül átlépésre, ha egy hacker nem kér előzetesen engedélyt. A fehér kalapos – vagy etikus – hackerek tevékenysége legális, és jól fizető szakma.

Ha azonban a szürke kalapos hackerek nyilvánosságra hozzák megállapításaikat, annak jogi következményei lehetnek rájuk nézve, még akkor is, ha ezt jó szándékból teszik.

Természetesen a fekete kalapos hackerek minden tevékenysége illegális. Ha egy vállalat fekete kalapos hacker áldozata lett, jelentheti, és sokszor kell is jelentenie ezt az országa illetékes hatóságainak. Ez segíthet enyhíteni az okozott károkat, bíróság elé állítani a hackert, és remélhetőleg megelőzni a további áldozatokat a jövőben.

Új jogszabályok jöhetnek

Belgium lett az első (európai) ország, amely nemrég nemzeti és átfogó „biztonságos kikötő” keretrendszert fogadott el az etikus hackerek számára, állítja az ország „The Center for Cybersecurity Belgium” kiberbiztonsági ügynöksége. Ez az ügynökség, amelyet CCB-nek is neveznek, olyan politikát hirdetett meg, amely megvédi az egyéneket vagy szervezeteket a büntetőeljárástól bizonyos „szigorú” feltételek teljesülésétől függően, amikor olyan biztonsági réseket jelentenek be, amelyek a Belgiumban található rendszereket, alkalmazásokat vagy hálózatokat érintik .

A nemzeti koordinált sebezhetőség-közzétételi szabályzatban (CVDP) kialakított eljárás szerint a CCB – Belgium számítógépes vészhelyzeti reagálási csoportja (CSIRT) – mostantól jelentéseket kaphat az IT-sebezhetőségekről, és jogi védelmet nyújt a biztonsági kutatóknak az alábbi feltételek teljesülése esetén:

- A lehető leghamarabb és a CCB-vel egyidejűleg értesíteniük kell a sérülékeny technológia (pl. weboldal, szoftvercsomag stb.) tulajdonosát.

- Csalárd szándék vagy ártási szándék nélkül viselkedjen.

- Szigorúan arányos módon járjon el a sebezhetőség bizonyítása érdekében.

- A biztonsági résről szóló jelentést a lehető leghamarabb be kell nyújtaniuk a CCB-nek meghatározott formátumban.

- A sérülékenységgel és a sérülékeny rendszerekkel kapcsolatos információk a CCB hozzájárulása nélkül nem hozhatók nyilvánosságra.

Ugyanakkor még mindig sok a megválaszolandó kérdés. A keretrendszer célja, hogy védelmet nyújtson azoknak az etikus hackereknek, akik véletlenül általános biztonsági problémára bukkannak munkájuk közben. De nem teheti meg például a kutató, hogy a teljes belga domaint végigszkenneli nulladik napi sérülékenységek után kutatva, majd nyilvánosságra hozza a felfedezett foltozatlan rendszerek listáját, és nem teheti meg azt sem, hogy lenullázza egy cég adatbázisát, hogy igazolja a sérülékenység létezését.

Mindeközben számos más EU-tagállam fejleszt vagy tervez hasonló jogi védelmet az etikus hackerek számára, és az Európai Uniós Kiberbiztonsági Ügynökség (ENISA) 2022-es jelentése kiemeli, hogy Franciaország, Litvánia és Hollandia is végrehajtotta a szakpolitikai követelményeket.