A végpontvédelem réteges megközelítése

A vállalatokat összetett és állandóan változó informatikai fenyegetések veszik körül. Cikkünkben azt ismertetjük, hogy egy korszerű végpontvédelmi megoldás hogyan nyújt védelmet ezekkel szemben.

Egy mai vállalat működése számos informatikai kockázatnak van kitéve, amelyek kezelésére érdemes előre felkészülni. Ezek a kockázatok azonban nem csupán rosszindulatú külső fenyegetésekhez – például kártevőkhöz és hackerekhez – kapcsolódnak. Az informatikai infrastruktúrákat gyakran éri egy nagyobb viharral együtt járó természeti kár, de számolni kell a különböző gyártók termékeiben fellépő váratlan hibákkal (bugokkal) is.

Nem könnyű előre megítélni, hogy a különböző káreseményekhez milyen veszteségek kapcsolódhatnak. Az informatikai infrastruktúra rövid leállása okozhat például időveszteséget, de termeléskiesést is, vagy egy online áruház esetében a vásárlók bizalmának megingását.

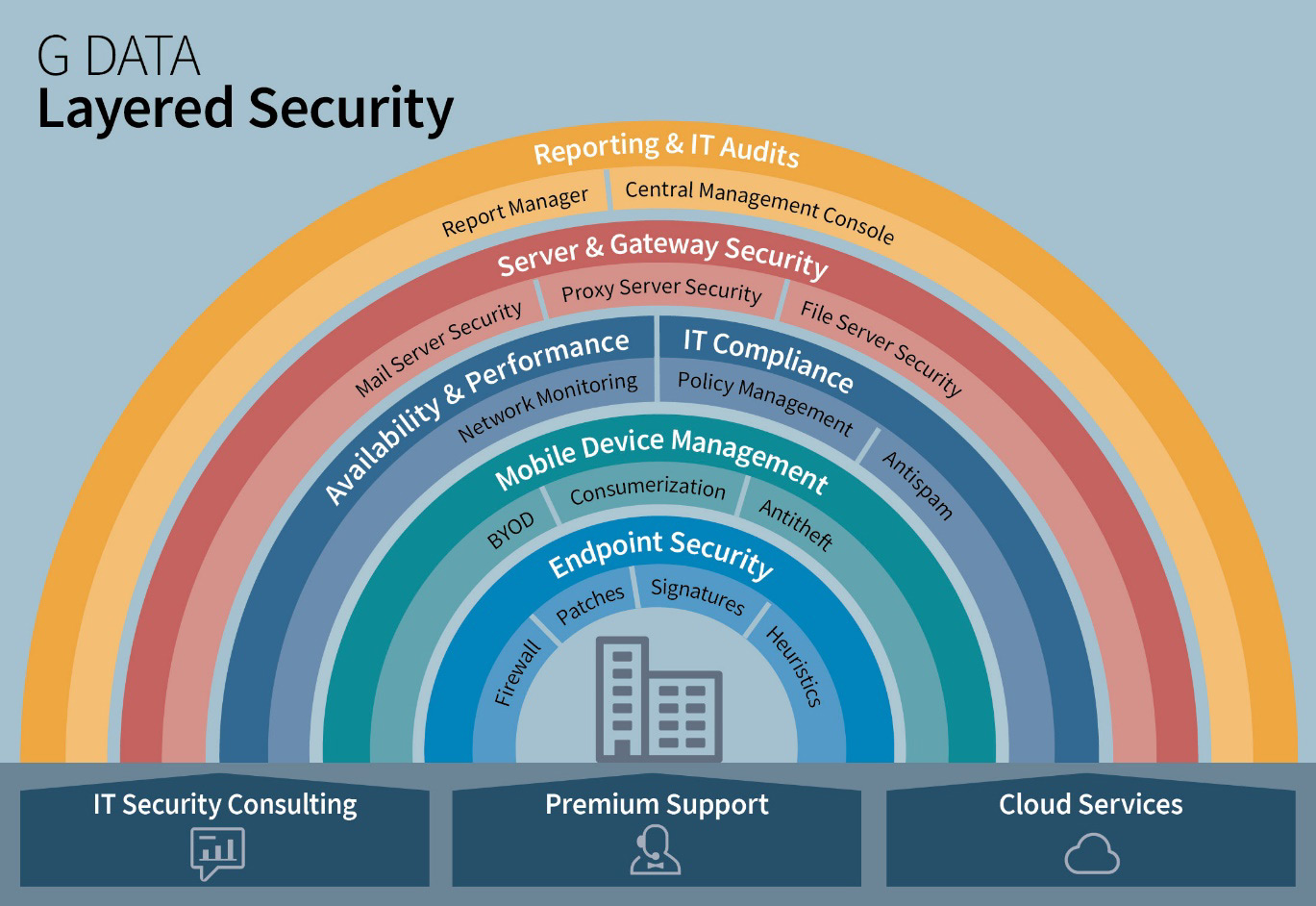

A biztonsági rendszer réteges felépítésének lényege, hogy a különböző fenyegetéseket különböző rétegek segítségével próbáljuk megállítani. Ez értelmezhető a teljes vállalat szintjén, de egy végpont, azaz egyetlen számítógép szintjén is. Mi most ez utóbbival foglalkozunk, azaz a végpontvédelem réteges felépítésével.

Egy vírusvédelmi szoftver tipikusan csak a kártevőkhöz kapcsolódó fenyegetéseket állítja meg. A korszerű védelmi megoldások azonban több egymással együttműködő modulból épülnek fel, amelyek együttesen úgynevezett réteges biztonságot kínálnak a különböző fenyegetések ellen.

Egy modern végpontvédelmi megoldás a teljes hálózatot védő réteges megoldásokhoz hasonlóan összetett módon védelmezi a végpontot. Olyan modulokat egyesít, amelyek kiegészítik egymást, és egymással együttműködve megelőzik a végpont kompromittálódását, azaz a végpontra történő bejutást és annak megfertőzését.

A gép védelme

Az alapvető – legbelső – réteghez tartozik a hagyományos, szignatúraalapú vírusvédelem, a heurisztika (amelybe most beleértjük az olyan új technológiákat is, mint a zsarolásvédelem vagy az exploit protection), a kliensoldali tűzfal és a gépre telepített szoftverek javításainak (patcheknek) a telepítése és kezelése is.

A hagyományos, szignatúraalapú védelem a már ismert kártevők ellen nyújt védelmet azzal, hogy a gépre érkező kódot összehasonlítja az adatbázisban tárolt adatokkal.

Egy új generációs vírusvédelmi megoldás azonban nem csupán ezen a módon véd a kártevők ellen, hanem egy sor más technológiával is. A G DATA kliense tartalmaz felhőalapú védelmet, heurisztikát, magatartás-alapú védelmet, zsarolásvédelmet, szabadalmaztatott BankGuard technológiát, védelmet nyújt a különböző szoftverek sérülékenységeivel szemben, és felhasználja a neurális hálózatok következtetéseit. Minderről bővebben ebben a cikkünkben olvashat.

A tűzfal feladata emellett a lehető leghamarabb megállítani az engedély nélküli adatforgalmat, legyen az befelé jövő vagy kifelé irányuló.

A frissítések (patchek) kezelése is rendkívül fontos, mivel a különböző szoftvergyártók rendszeresen fedeznek fel termékeikben biztonsági hibákat, melyek kihasználásával a bűnözők távolról átvehetik hálózatunk felett az ellenőrzést. Ezeket a hibákat a gyártók rendszeresen kijavítják, majd frissítéseket tesznek közzé – amelyeket a rendszergazdák néha elfelejtenek telepíteni. Egy központosított frissítéskezelő megoldással a különböző rendszerek viszont mindig naprakészek maradnak.

Mobileszköz-menedzsment

Az okostelefonok és tabletek viharos gyorsasággal megtalálták helyüket a vállalati életben. A rendszergazdák feladata pedig a biztonság megőrzése mellett hozzáférést biztosítani ezeknek az eszközöknek a vállalati erőforrásokhoz. A mobileszköz-menedzsment megoldások a meglévő munkafolyamatokhoz igazítják az eszközök működését, védenek a mobilos kártevők ellen, és az eszköz elvesztésekor biztosítják az adatok távoli törlésének lehetőségét is.

Elérhetőség és teljesítmény

Az üzletmenet-folytonosság biztosítása érdekében a rendszer folyamatos működésére is figyelni kell. Ha a hálózat leáll, garantált a pénzügyi veszteség. Ezért egy réteges biztonsági megoldás tartalmaz egy olyan modult is, amely a hálózati erőforrások rendelkezésre állását figyeli, és riasztást küld, ha egy szerver válaszideje hirtelen megnő, vagy akár olyankor is, ha egy hálózati nyomtatóból kifogy a papír. A G DATA Network Monitoring ezt valósítja meg.

Szerver- és átjáróvédelem

A kártevőket és a levélszemetet a legjobb még azelőtt megállítani, hogy azok eljutnának a hálózat összes számítógépére, azaz a végpontokra. Ezért a szerverek védelméről egy külön rétegben érdemes gondoskodni, és biztosítani azt, hogy a forgalom még azelőtt szűrésre kerüljön, hogy a végpontokra elérne.

Auditálás, riportolás és menedzsment

Minden biztonsági megoldás esetében fontos a könnyű kezelhetőség és az átláthatóság. Minél egyszerűbben konfigurálható és karbantartható a megoldás, annál kevesebb idejét veszi el a rendszergazdáknak, és annál könnyebben nyerhetőek ki a fontos, összegzett vezetői információk.

Terméktámogatás és szolgáltatás

A terméktámogatást is kezelhetjük egy biztonsági rétegként, hiszen ha az infrastruktúra helyreállítására van szükség, akkor feltehetően a terméktámogatásra is támaszkodni fogunk. Érdemes megvizsgálni, hogy a gyártó nyújt-e magyar nyelvű terméktámogatást, rendelkezik-e kereshető tudásbázissal, vagy esetleg biztosít-e 24/7-es – nem emelt díjas – terméktámogatást.

Hogyan válasszunk?

Nagyon sok vállalatnál különböző gyártók egymásra települő megoldásai védik az informatikai infrastruktúrát. Egy külön rendszer biztosítja a vírusvédelmet és a tűzfalas védelmet, egy másik a frissítések kezelését, egy harmadik a hálózati erőforrások figyelését, egy negyedik a mobileszközök kezelését. A rengeteg beállítási lehetőség, a figyelem megosztása pedig kockázatot hoz a vállalat életébe. Érdemes olyan gyártó megoldását választani, amely a szolgáltatások nagy részét integráltan biztosítja. Ha egy termékkel fedjük le a végpontok kezelésének több feladatát, azzal időt és energiát takarítunk meg, és a biztonságot is növeljük.