Minden, amit a zsarolóvírusokról tudni szeretnél

A zsarolóvírusok szinte a számítástechnikával egyidősek, már az internet előtti világban is léteztek. A G DATA szakértőinek segítségével most részletesen bemutatjuk ezeket a kártevőket, elmondjuk, minek köszönhetik mostani népszerűségüket, és azt is, hogyan védekezhetünk ellenük.

Ha a zsarolóvírusokat (angolul ransomware) technikailag vizsgáljuk, akkor ezek a kártevők egyetlen kritikus tulajdonságukban különböznek az egyéb rosszindulatú kódoktól. Míg egy hagyományos vírus távolról irányítható zombit (botnetet) csinál a felhasználók gépéből, vagy ellopja a felhasználói adatokat, netán bankkártya-információkat, addig a zsarolóvírusok közvetlenül kényszerítik ki a pénzt. Ehhez vagy lezárják az egész gépet, vagy a gépen található dokumentumokat titkosítják, és a hozzáférés visszaállítását a váltságdíj megfizetéséhez kötik.

Rövid történelem

Az elmúlt időben a sajtó előszeretettel tálalta a zsarolóvírus-járványokat. Otthoni felhasználók, kis vállalkozások tulajdonosai és nagyvállalatok – mind-mind zsarolóvírusos támadás áldozatai lettek. Maga a jelenség azonban nem új, a nyolcvanas évek végére tehető az első zsarolóvírusok megjelenése.

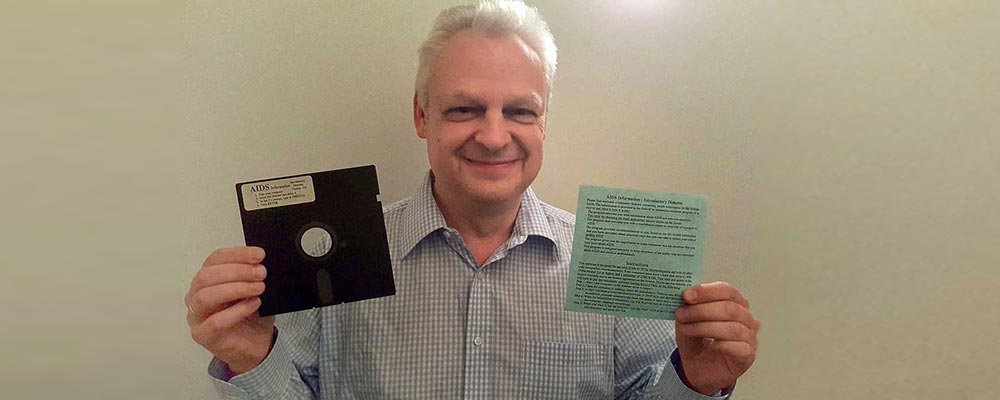

Abban az időben az internet még a tudósok kiváltsága volt, az adatok floppylemezeken utaztak. Eddy Willems, a G DATA szakértője már korábban elmesélte a floppyn terjedő zsarolóvírus történetét. Egy zsaroló 10 ezer lemezt küldött szét postán orvosi intézményeknek, biztosítóknak, kutatóknak. A lemez egy HIV/AIDS-szel kapcsolatos kérdőívet tartalmazott. A kérdőív kitöltése után pár nappal a számítógép lezárult, majd 189 dollár megfizetését követelte, az összeget egy panamai postafiókra kellett volna küldeni.

Az 1990-es Virus Bulletin elemzése a koncepciót zseniálisnak és ördöginek nevezte, a programozást viszont gyengének tartotta. A vírus még nem titkosította a merevlemez fájljait, hanem csupán módosította a fájlneveket. A számítógépet többszöri újraindítása után zárolta. Ezután a szoftver bérletének megújítására szólította fel a károsultakat. A fájlokat azonban manuálisan is vissza lehetett állítani, igaz, hogy ez eléggé kemény munka volt – a megfelelő átnevezési algoritmust kellett kitalálni.

A kutatók 1996-ban kezdtek el a kriptovirológia tudományával komolyabban foglalkozni. Az első vírusok, melyek ténylegesen titkosították a számítógép adatait, később, 2005 tájékán jelentek meg, PGPCoder vagy 2006-ban Archiveus neveken. Az első időszakban gyakoriak voltak még azok a zsarolóvírusok, melyek nem titkosították a merevlemez tartalmát, csak különböző hatóságoknak (FBI, CIA) kiadva magukat zárolták a gépet. Ilyenkor a gépet zároló vírus nem hagyott maradandó kárt, miután eltávolították. Az adatokat titkosító kártevőket azonban hiába távolítják el a gépről, az adatok továbbra is titkosítottak maradnak. Némely esetben online szolgáltatások segíthetnek a kikódolásban, de mivel a mai zsarolóvírusok az internetről letöltött egyedi titkosítókulcsokat alkalmaznak, a visszafejtés egyre kevésbé sikeres.

A zsarolóvírusok jelenlegi korszaka 2013-ban, a Cryptolocker család megjelenésével kezdődött. Az új kártevőkben az a közös, hogy titkosítják az áldozat adatait, a titkosítókulcsot pedig a támadónak küldik el. Az adatokat úgy kapja vissza az áldozat, ha fizet, cserébe megkapja a titkosítókulcsot. A többi zsarolóvírus – a Locky, WannaCry vagy Spora – a megvalósításban különbözik, a központi elképzelés azonban ugyanaz maradt. A zsarolóvírusokra ma egész iparág épül, egyes támadók mögöttes weboldalt, pár fős ügyfélszolgálatot is tartanak fenn, többféle fizetési lehetőséget ajánlanak fel.

Disztribúció és az áldozatok

A zsarolóvírust a többi kártevőhöz hasonló csatornákon keresztül juttatják el az áldozatokhoz, legyen az kéretlen levél csatolmánnyal vagy hivatkozással, fertőzött weboldal vagy kártékony hirdetési hálózat. A biztonsági szakemberek és rendszergazdák mantrája, hogy ismeretlen hivatkozásra vagy linkre nem kattintunk, ennek ellenére a spam vagy a kéretlen levél továbbra is a fertőzés első számú forrása marad. A zsarolóvírus gyakran a makrót engedélyező szöveges dokumentumban bújik meg, de a futtatható állományokat gyakorlatilag bármilyen típusú csatolmányként tálalni lehet. Kéretlen levél mellett fertőzött weboldalak is szórhatják a zsarolóvírusokat, vagy akár olyan hivatalos weboldalak is, melyeket megtámadtak és kódjukat módosították. Ha pedig nem weboldalon, akkor a fertőzött hirdetési hálózatokon keresztül is terjedhetnek.

A bűnözők általában nem célzottan támadnak, hanem minél szélesebb közönségnek próbálják eljuttatni a vírust. Ebből a szempontból számukra lényegtelen, hogy a célzott felhasználó üzleti vagy otthoni, a lényeg, hogy kifizesse a zsarolási pénzt. Ennek ellenére egyes iparágakat jobban érintenek a zsarolóvírusok, ilyen például az egészségügy, ahol a nagyszámú felhasználó relatív öreg és nem igazán karbantartott IT infrastruktúrát használ, ugyanakkor igen érzékeny és nagymennyiségű adatot kezelnek.

A zsarolóvírusok nemcsak az utolsó technológiát, hanem számos lélektani, viselkedési trükköt is bevetnek hatékonyságuk növelése érdekében. Nemcsak, hogy elérhetetlenné teszik a számunkra fontos adatokat, sok esetben például egy számláló mutatja, hogy mennyi idő múlva növekszik a váltságdíj. Olyan típusú zsarolóvírust is felfedeztek, mely elengedi a zsarolási díjat, ha vírussal megfertőzzük ismerőseinket, barátainkat.

Üzleti modell

Nyilvánvaló, hogy a zsarolóvírusok és terjesztőik mögött jól átgondolt üzleti modell van, mely az olcsó működtetés mellett a lebukás kockázatának minimalizálására épül. Az alternatív fizetési módozatok, a kriptovaluták megjelenése és terjedése tette lehetővé, hogy a zsarolóvírusok mögötti profi támadók gyakorlatilag lekövethetetlenek legyenek. A Bitcoin és társai használatához már nem szükséges hagyományos bankszámla, így nagyon nehéz kinyomozni, ki áll a támadás mögött. Az is gyakori, hogy a támadók több fizetési szolgáltatáson keresztül utaztatják a pénzt, így rejtőznek el a hatóságok elől.

A zsarolóvírusok terjedését az is elősegítette, hogy ezen a téren is megjelent a b2b modell, ahol a zsarolóvírus készítője bérbe adja, eladja a vírust egy másik félnek, aki a tényleges terjesztést végzi. Gyakorlatilag nagyon alacsony befektetéssel és kezdő számítástechnikai ismeretekkel is lehet már zsarolóvírusokat terjeszteni, majd ebből nyereséget szerezni – mindez persze továbbra is törvénytelen! A zsarolóvírusok fejlesztői számára egyébként pont ez a b2b modell fő előnye: nem ők szoktak lebukni, hanem a terjesztésben üzletet látó kezdő maffiózók.

A zsarolóvírusok mögötti infrastruktúra egyébként nagyon könnyen változtatható, így a bűnözők a gyanú első árnyékára pillanatok alatt máshová helyezik át működésüket, ami nagyban megnehezíti a nyomozó hatóságok munkáját.

Hogyan védekezzünk a zsarolóvírusok ellen?

A felhasználók első reakciója zsarolóvírusos fertőzés esetén az, hogy fizetnének az adataikért. Ha viszont fizetünk, egyrészt fenntartjuk a zsarolóvírus-iparágat, másrészt pedig semmi garancia sincs arra, hogy vissza is kapjuk adatainkat. Hiszen a fizetés nem nyomon követhető, így csak a támadó becsületszava a biztosíték arra, hogy tényleg elküldi a titkosítókulcsot. (És valóban, az eseteknek csak kisebb részében kapja meg a felhasználó a feoldáshoz szükséges kulcsot, és az adatok teljes kikódolása is csak ritkán sikeres.) Ráadásul az adatok visszanyerése után maga a zsarolóvírus még a gépen marad, és bármikor újra aktiválhatja magát – ekkor pedig minden kezdődhet elölről.

Biztonsági megoldás

A legjobb védekezés a megelőzés, ezt pedig a legkönnyebben olyan biztonsági megoldás használatával érhetjük el, mely dedikált zsarolóvírus-ellenes modullal rendelkezik.

A lakossági és vállalati termékekbe egyaránt integrált G DATA Zsarolásvédelmi modul egyedülálló abban a tekintetben, hogy már azt érzékeli, ha egy külső folyamat tömegesen szeretne fájlokat módosítani a számítógépen. Ilyenkor a G DATA azonnal leállítja a kártékonynak gondolt folyamatot, és erről értesíti a felhasználót. (Nézd meg ezt a modult működés közben!)

Frissítések

A biztonsági megoldás mellett azzal is védekezhetünk, hogy naprakészen tartjuk, frissítjük operációs rendszerünket, alkalmazásainkat. Ez azt jelenti, hogy folyamatosan kell ellenőrizni, hogy a rendszerünkhöz van-e frissítés, ha igen, azokat telepítsük – az otthoni felhasználóknak ebben a Windows Update is segíthet, ha engedélyezzük számára a biztonsági frissítések automatikus telepítését. A vállalati felhasználók patch menedzsment megoldásokkal tarthatják karban számítógépflottájukat.

Biztonsági mentés

A zsarolóvírus azért hatékony, mert személyes adataink, dokumentumaink, fotóink rendkívül fontosak – számunkra. A zsarolóvírus méregfogát azzal tudjuk kihúzni, ha adatainkat rendszeresen mentjük egy olyan külső tárolóra, mely nem csatlakozik az internethez, a helyi hálózathoz. A rendszergazdák központosított backup megoldásokat használhatnak erre a célra.

Tudatosság

A technikai védelmet a felhasználói tudatosság növelésével egészíthetjük ki. Például e-mail csatolmányokat csak akkor nyissunk meg, ha azokat egy megbízható személy küldte és semmi gyanús nem merül fel, sem az üzenetben, sem a fogalmazás nyelvében. Hasonló bizalmatlansággal kezeljük az e-mailekben, üzenetekben érkező hivatkozásokat is, hiszen könnyen kártevővel fertőzött weboldalra látogathatunk el.

További G DATA védelem

A G DATA megoldásai dedikált zsarolóvírusok elleni védelemmel rendelkeznek, amely nem hagyományos vírusirtó technológiával működik, és így a legújabb, még ismeretlen zsarolóvírusokat is képes megállítani. Emellett a lakossági G DATA Total Security termékben ügyfeleink backup mentési modult találnak. A vállalati Endpoint Protection termékünk emellett a futtatható alkalmazásokat korlátozó alkalmazás kontroll és az opcionális patch menedzsment modul segítségével növeli a védelmet.