Kétségtelen, hogy léteznek kifinomult kártevők. És vannak olyanok, amelyekről csak a készítőik gondolják ezt, de a G Data Securtity Labs szakértői mégis felfedik őket.

Amíg egy korábbi eset kapcsán az áldozatok számítógépén gyermek pornográf anyagokat elhelyező Reventon nevű zsaroló kártevőt (ransomware) vizsgálták, egy érdekes példányára bukkantak a Reventon családnak.

Az elsődleges elemzések azt mutatták, hogy az analizált minta a fent említett zsaroló szoftver egy variánsa volt. A G Data biztonsági megoldása már az elsődleges elemzés idején detektálta a kártevőt, amely a Gen:Variant.Kazy.138823 volt. Azonban ugyanannak a mintának a későbbi elemzése már nem mutatta ki az elvárt lezárt képernyőt, ami ezeknek a kártevőknek a sajátja.

A kártevők írói ma már sokkal rugalmasabb módon programozzák a zsaroló kártevőket, mint korábban. Manapság a képernyőlezárás már nincs belekódolva a kártevő fájlba. Ehelyett, miután a számítógép megfertőződött, a kártevő az interneten keresztül kapcsolódik a támadás kiagyalója által meghatározott szerverhez, hogy onnan gyűjtse össze a továbbiakban szükséges utasításokat.

Amikor a képernyőlezáró kódok vagy egyéb fájlok letöltődnek egy szerverről, a támadók sokkal rugalmasabb módon tudják kezelni és cserélgetni ezeket a fájlokat. Nem szükséges becsempészni egy újabb kártevőt a számítógépre, hogy egy új akcióba kezdhessenek. Mindössze annyi a teendő, hogy kicserélik a szerveren a letöltendő fájlokat, hogy a fertőzött számítógép ezeket is letölthesse. A kártevőbe beépítenek egy parancssorozatot, amely a szerverrel való kommunikációra utasítja. A bűnözők gyakorta cserélgetik magukat a szervereket is, hogy elkerüljék a lebukást.

És hogy mi köze van mindehhez a címben említett Bochumnak?

A professzionális kártevőelemzők különböző hálózatokat használnak a kártevői kódok analizálásához. Így képesek szimulálni a más városokból, országokból érkező hálózati forgalmat, hogy leellenőrizhessék, hogy a vizsgált kártevő hogyan reagál, mint esetünkben is.

Megfigyelték, hogy a kártevő szerzője elég jól felkészült arra, hogy más országokból származó felhasználókat fertőzzön meg, mert az elemzők szimuláltak képernyőlezárásokat az USA-ban, Finnországban és Svájcban is.

A kártevők által megnevezett, a felhasználóra állítólagosan lecsapó hatóságok vagy szerzői jogi szabálytalanságokat vizsgáló testületek és a képernyőzár feloldásáért fizetendő váltságdíj is országonként különbözik. A tesztek szerint a legdrágább az USA-ban volt, 300 dollárt kért volna a kártevő.

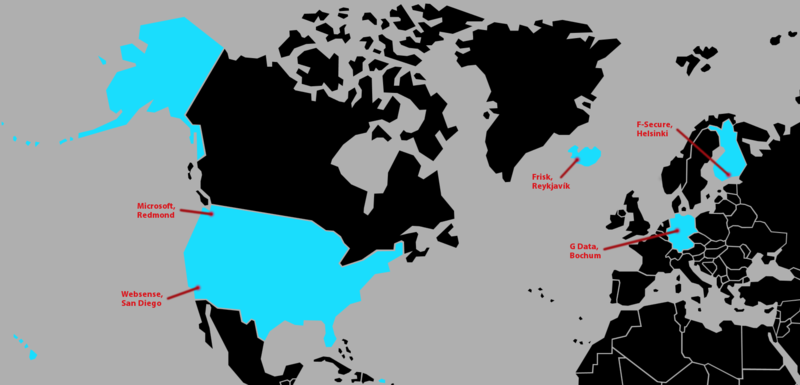

És most jön a trükk: az elemzők nem kapták meg a várt képernyőzárat a szándékosan megfertőzött gépeken, ha egy bochumi IP címen lévő C&C szerverre regisztráltak. A tesztelés során a szerver szintén figyelmen kívül hagyta a hálózati forgalmat Helsinkiből, Reykjavíkból, San Diegóból és Redmondból.

Egyvalami közös ezekben a városokban: ezeken a helyeken található egy-egy híres informatikai vagy antívirusszoftverek készítésével foglalkozó vállalat főhadiszállása.

Tehát a kártevők készítői azt gondolták, hogy a radar alatt maradhatnak, ha blokkolják az IP címeket ezekből a városokból és nem küldenek oda egyetlen képernyőzárat sem. Azonban ez most visszaütött. Sem a fejlett antivírus-technológiák, sem az elemzők nem vághatók át ilyen egyszerűen. Ilyen alapon az ezt a megközelítést alkalmazó kártevőkészítőknek blokkolni kellett volna azon városokat is, ahol rendőrségi központok találhatóak. Wiesbadenben, a BKA (Német Szövetségi Bűnügyi Rendőrség) székhelyén például a kártevő tökéletesen működött…

Forrás: G Data SecurityBlog