Elég egy kódot bemásolniuk a chat-ablakba, és végignézhetik, ahogyan kirabolják a karaktereiket.

A World of Warcraft játékosait nem először veszik célba a kiberbűnözők, a fiókok feltörése, a játékbeli tárgyak eltulajdonítása már régóta terheli a közösséget.

A legújabb támadási mód kivitelezése során a bűnözők átverésre alapoznak. Azt ígérik, hogy a játékos egy értékes játékbeli tárgyat kaphat, és ehhez nem kell mást tennie, mint egy kódrészletet bemásolnia a chat-ablakba.

Azonban, ha ezt megteszi, az áldozat gyakorlatilag átadja a saját grafikus kezelőfelületének irányítását a támadó részére, majd végignézheti, ahogy a támadó szó szerint kirabolja a karakterét anélkül, hogy bármit tudna tenni ez ellen.

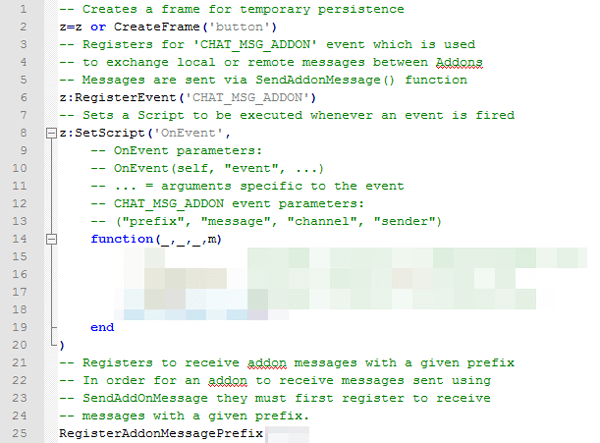

A G Data információi szerint a most felfedezett sérülékenységet a World of Warcaft interfészének alapját képező LUA szkript keretrendszer korábban nem dokumentált hibája okozza, amely lehetővé teszi, hogy a támadó átvegye az áldozat számítógépének irányítását anélkül, hogy az bármilyen bővítményt telepítene.

Hogyan védekezhetnek a WoW játékosok?

A legfontosabb, hogy a chat-ablakba nem szabad ismeretlen kódokat bemásolni. Emellett érdemes körültekintően eljárni, ha harmadik féltől származó bővítményeket szeretne valaki telepíteni – a már korábban telepített bővítményeket pedig folyamatosan naprakészen kell tartani.

A konkrét sérülékenységet kizárólag a Blizzard foltozhatja be, de a cég már jelezte, hogy a következő frissítéssel ez hamarosan megtörténik.

1 Comments

amikor a steam-et feltörték és csináltak nem is kis galibát még ott is volt fejtörő…..pedig a steam az nem egy wow server