Jelentős kárt tehet a mobilokban az első androidos féreg, amely most egy nyitva felejtett hibakereső interfészen keresztül juthat be készülékbe. Szerencsére könnyen ellenőrizhetjük, hogy mobiltelefonunk érintett-e, és be is zárhatjuk a biztonsági rést.

Bekapcsolva hagyott fejlesztői beállítás okozhat gondot a kisebb ázsiai gyártóktól származó androidos mobiltelefonokon. A nyitott 5555-os TCP portnak köszönhetően a támadók az Android Debug Bridge (ADB) interfész, vagyis az androidos hibakereső segítségével kapcsolódhatnak a készülékekhez. Az ADB egy sor tevékenységre használható: egyszerűen kiolvashatóak a mobiltelefonok rendszerinformációi, de szenzitív adatokat lehet ellopni vagy kártékony programok is telepíthetőek a készülékekre.

Az ADB-t a mobilos szoftverfejlesztők használják arra, hogy elemzések vagy telepítések során direkt kapcsolatot hozzanak létre a készülékkel – ismerteti Alexander Burris, a G DATA vezető kutatója. Alaphelyzetben az okostelefonokon az ADB ki van kapcsolva. A problémát az okozza, hogy egyes ázsiai készülékgyártók elfelejtették bezárni az ADB interfészt, mielőtt forgalomba hozták a termékeiket.

Az első ADB féreg

A hiba azért kritikus, mert néhány hónappal ezelőtt már megjelent az első androidos féreg, amely ezt a kaput használja ki a terjedéséhez. Amikor az ADB.Miner az okostelefonhoz kapcsolódik, egy USB debugging kérdés jelenik meg. Ha OK-t nyomunk, akkor a készülék fertőzötté válik. A féreg nyitott 5555 TCP portok után kutat az interneten, majd tovább terjed más készülékekre, egy kriptobányász botnetet alkotva. A fertőzött készülék az XMR COIN-nak nevezett virtuális valutát bányássza.

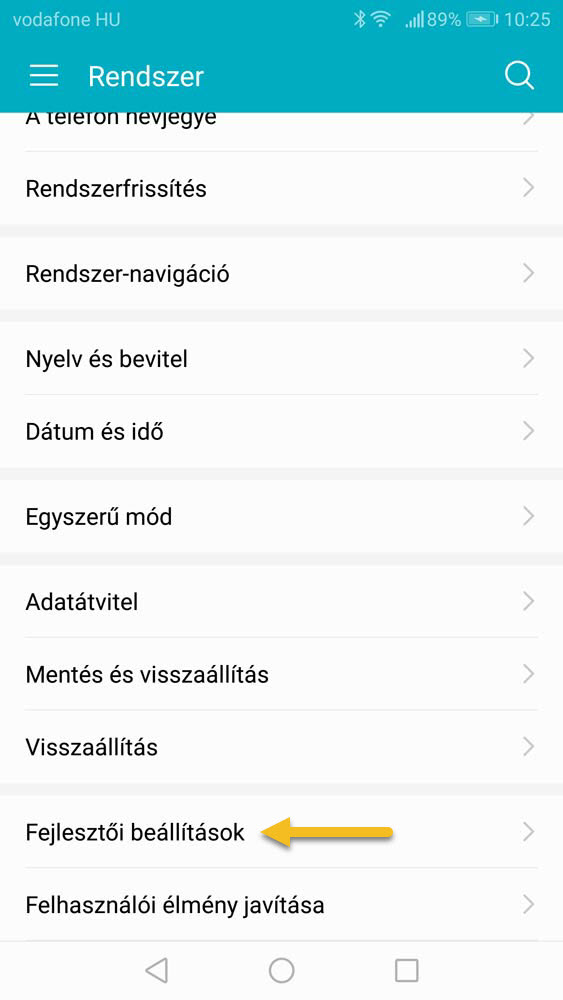

A felhasználó szempontjából ez azt jelenti, hogy a készülék teljesítménye csökken, az akkumulátoridő lerövidül, középtávon pedig a készülék is károsodik. A jó hír viszont, hogy fenyegetés egyszerűen elhárítható. Ehhez a készülék beállításaiban egyszerűen ki kell kapcsolni az esetlegesen nyitva felejtett fejlesztői beállításokat. Ha pedig ezek nem szerepelnek az elérhető menüpontok között, akkor eleve nincsenek bekapcsolva – szerencsére ez a helyzet a mobiltelefonok többségén.

2 Comments

Sziasztok,

ez egy több mint fél éves történet, de jobb később mint soha. Ugyanakkor ha már a sajtóközlemény kategóriába soroljátok a cikket, akkor az eredeti forrást (vagy az első észlelőt) érdemes és illendő megemlíteni. Ez az eredeti poszt a Netlab360 oldaláról (2018 február 4.):

https://blog.netlab.360.com/early-warning-adb-miner-a-mining-botnet-utilizing-android-adb-is-now-rapidly-spreading-en/

Ez pedig később a mélyebb vizsgálata:

https://blog.netlab.360.com/adb-miner-more-information-en/

További jó munkát kívánok Nektek!

Szia!

Igazad van! A cikket javítottuk és pontosítottuk. Nem az a hír, hogy megjelent az első androidos féreg, hanem az, hogy a német piacon a kollégáink most olyan mobiltelefonokat találtak, amelyeken az USB hibakeresés / Fejlesztői lehetőségek alapból engedélyezve vannak. Mivel a telefonok így kerülnek kereskedelmi forgalomba, az ADB.Miner tud ezeken terjedni. Ezért érdemes a mobilok beállításait ellenőrizni, a fejlesztői lehetőségeket kikapcsolni. A pontatlanságért elnézést kérünk.